W tym miesiącu Microsoft znów zdecydował się na wydanie łatek bezpieczeństwa dla niewspieranych już systemów operacyjnych. Takie praktyki spotykają się z mieszaną recepcją – jedni krytykują korporację za pielęgnowanie w użytkownikach złych nawyków, drudzy twierdzą, że zagrożenie nową podatnością było tak duże, że zignorowanie sprawy przez producenta Windowsa byłoby nieodpowiedzialne.

Zobacz też: SandboxEscaper publikuje kolejne exploity niezałatanych podatności w Windowsie 10

Gwoli przypomnienia – w połowie maja Microsoft wydał łatki bezpieczeństwa na systemy operacyjne Windows XP i Windows Server 2003. W ten sposób zabezpieczono użytkowników tych systemów przed podatnością CVE-2019-0708 nazywaną potocznie BlueKeep. W ostatnich latach jest to jednak z najwyżej ocenianych pod względem zagrożenia dla użytkowników dziur w Windowsie. Nie bez powodu porównuje się ją z podatnościami w protokole SMB, który wykorzystano do kampanii WannaCry.

Podobnie jak tam, do przeprowadzenia udanego ataku wystarczy uruchomiona usługa – tym razem jest to Zdalny pulpit. System sam nasłuchuje żądań przychodzących, wystarczy odpowiednio je spreparować, by możliwe było zdalne wykonanie kodu. Podatne są systemy Windows XP, Vista i 7 oraz Server 2003, 2008, 2008 R2, podatność nie występuję w Windowsie 8 i 10. Na wszystkie wymienione wersje poza Vistą wydana została łatka, w Viście należy po prostu całkowicie wyłączyć usługę zdalnego pulpitu w menu usług administracyjnych.

Zobacz też: Podatność w procesorach Intela – jak sprawdzić, czy twój komputer jest bezpieczny?

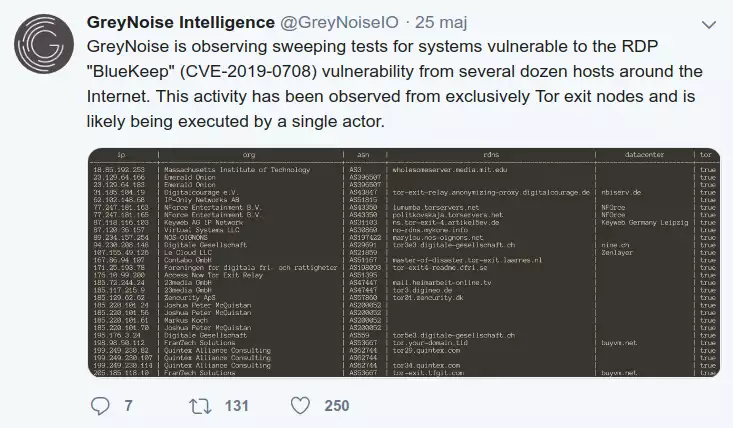

Co ciekawe, jak dotąd nie ma informacji o exploitach tej podatności oraz o jej dotychczasowym wykorzystaniu w prawdziwych atakach. Problem w tym, że lada moment może się to zmienić, a decyzja Microsoftu o wydaniu łatek na niewspierane systemy zapewne zdobędzie pewnie dodatkową rzeszę zwolenników. Grupa GreyNoise spostrzegła bowiem ciekawą aktywność w ruchu sieciowym – nawet kilkadziesiąt maszyn ukrytych za węzłami sieci Tor skanuje adresy w poszukiwaniu uruchomionej usługi zdalnego pulpitu.

GreyNoise nie mają większej wątpliwości, że ruch ten generują hakerzy poszukujący w ten sposób niezałatanych instalacji Windowsa, na których za pomocą podatności w Zdalnym pulpicie możliwe jest wykonanie kodu. Niewykluczone, że mamy do czynienia z potencjalną dużą kampanią ransomware, podobnie jak to było w przypadku WannaCry. Jak dotąd zarejestrowano wyłącznie skanowanie, nie odnotowano natomiast żadnych prób eksploatacji podatności. Te są jednak wyłącznie kwestią czasu.