Wczoraj informowaliśmy o nowo odkrytych podatnościach w mechanizmie predykcji procesorów Intela, nazwanych zbiorczo Microarchitectural Data Sampling. Pierwsi producenci sprzętu i oprogramowania zareagowali już wczorajszego wieczora, dziś mamy do czynienia z kolejnymi decyzjami. Dostępne jest już także oprogramowanie, które pozwala sprawdzić, czy dana maszyna jest podatna na atak MDS.

Jak dotąd brakuje doniesień o wykorzystaniu nowej podatności mechanizmu predykcji procesorów Intela przez hakerów, zaś czołowi producenci udostępnili aktualizacje oprogramowania, które omijają podatność architektury. Niestety, podobnie jak to było w przypadku Spectre/Meltdown, kosztem jest wydajność procesorów. Zaktualizowany mikrokod Intela może spowalniać ukłądy o 3%. Aktualizacje trafiły już do Windows Update oraz repozytoriów Canonicala, odporna jest także najnowsza wersja macOS-a – Mojave 10.14.5.

MDS pogrzebie Hyper-Threading?

Dla niektórych producentów kolejne podatności w procesorach x86 przelały czarę goryczy. Już wczoraj Google podjęło decyzję o całkowitym wyłączeniu Hyper-Thredingu na maszynach z Chrome OS-em i procesorami Intela. Podobne zalecenie wydał także Red Hat, odsyłając administratorów RHEL-a do instrukcji wyłączenia wielowątkowości, co ograniczy płynące z wykorzystania podatności MDS ryzyko. Stanowisko społeczności OpenBSD, uznawanego za najbezpieczniejszy system pod Słońcem, było powszechnie znane już wcześniej – Hyper-Threading został w OpenBSD wyłączony już w zeszłym roku.

Jak sprawdzić, czy twój komputer jest podatny?

Cóż, na powyższe pytanie najłatwiej odpowiedzieć, zadając kolejne: czy w twoim komputerze znajduje się procesor Intela nie starszy niż 11 lat? Jeśli tak, to twój komputer jest podatny. Jak dotąd twierdzi się, że w przeciwieństwie do Spectre/Meltdown, podatność MDS nie dotyczy procesorów AMD oraz układów ARM. Udostępniono także graficzne i konsolowe narzędzia, które pozwalają na sprawdzenie, czy komputer jest podatny na atak.

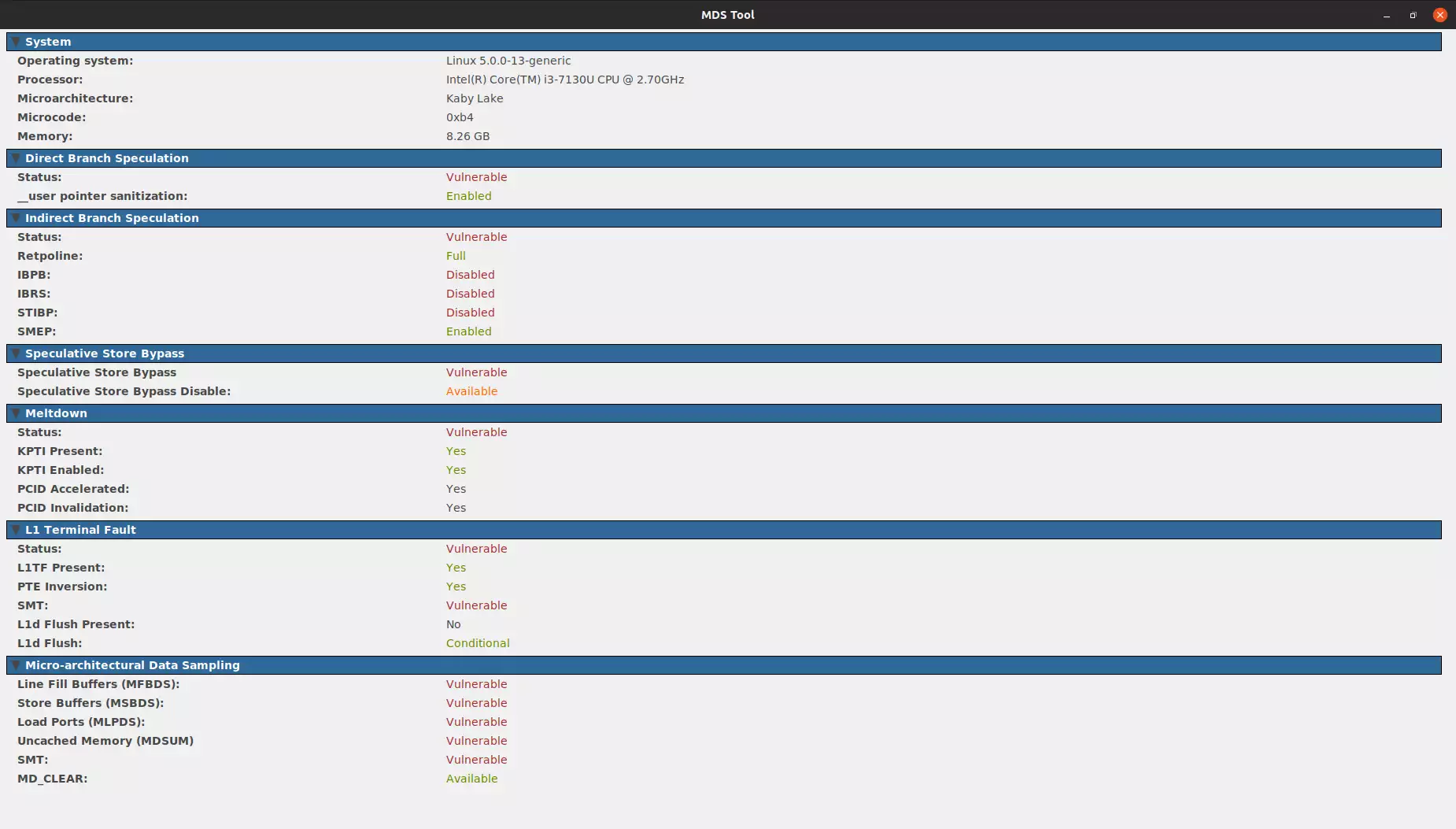

MDS Tool.

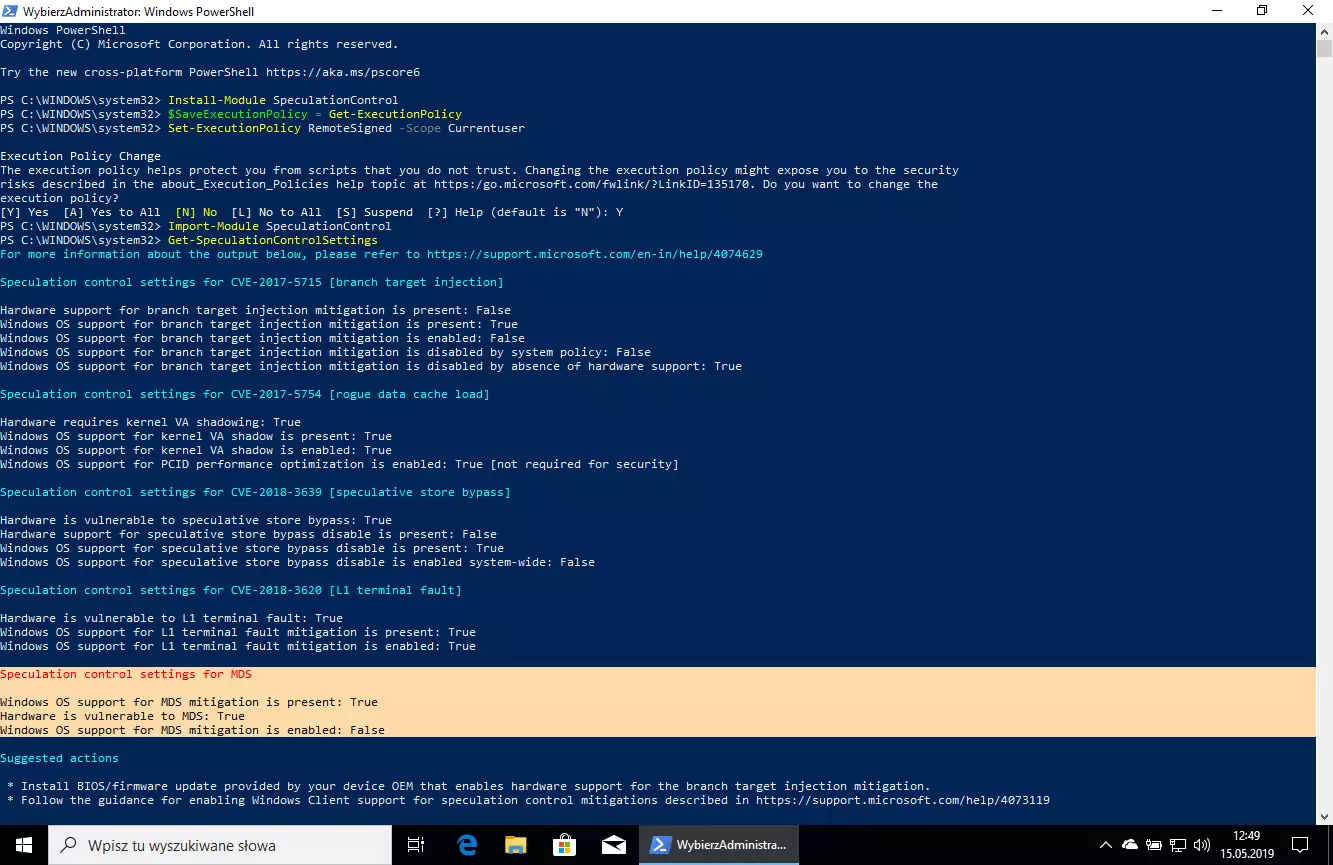

MDS Tool.  Skrypt speculation-control.

Skrypt speculation-control. Graficzny program umożliwiający sprawdzenie udostępniony został przez badaczy, którzy znaleźli podatność RIDL, pobrać można go ze specjalnie przygotowanej strony, w wersji na Windowsa i Linuksa, na GitHubie dostępne jest jego źródło. Microsoft natomiast wydał skrypt do uruchomienia w PowerShellu, a w zasadzie zaktualizował ten wydany po ujawnieniu podatności Spectre/Meltdown. Aby z niego skorzystać, należy w trybie administratora uruchomić PowerShell i wprowadzić polecenia:

Install-Module SpeculationControl$SaveExecutionPolicy = Get-ExecutionPolicySet-ExecutionPolicy RemoteSigned -Scope Currentuser, zatwierdźImport-Module SpeculationControlGet-SpeculationControlSettings

Uwagę należy zwrócić na sekcję Speculation control settings for MDS – skrypt kolejno wyświetla o tym, czy aktualizacja omijająca podatność jest dostępna, czy sprzęt jest podatny i czy zabezpieczenie jest włączone. Wiersze wskazane są na widocznym powyżej zrzucie ekranu. Po sprawdzeniu należy politykę wykonywania skryptów do pierwotnego stanu poleceniem: Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser.