Jedną z najważniejszych wczorajszych informacji był atak na infrastrukturę jednego z liderów produkcji aluminium, norweskiej korporacji Hydro. Dziś na temat przebiegu ataku i jego skali wiemy nieco więcej, choć wciąż nie sposób stwierdzić, że konsekwencje zostały całkowicie zażegnane. Niemniej to dobry moment na to, by podsumować wydarzenia ostatnich dwóch dób i zidentyfikować zagrożenie.

Norsk Hydra ofiarą ransomware LockerGoga

Gwoli przypomnienia, późnym wieczorem w poniedziałek zaatakowana została infrastruktura sieciowa Hydro, atak skutecznie sparaliżował sieci w zakładach korporacji na całym świecie, przestała działać także oficjalna strona internetowa. Pracownicy, którzy we wtorkowy poranek przyszli do pracy zostali poinformowaniu o ataku. Poinstruowano ich, aby nie korzystali z komputerów oraz nie łączyli się z firmową siecią. Komunikacja odbywała się przez sieć komórkową i serwery poczty obsługiwane przez Microsoft.

Atak skutecznie sparaliżował systemy elektroniczne koordynujące prace należących do Hydro fabryk i hut. Te zakłady, których funkcjonowanie było możliwe bez połączenia z siecią, kontynuowały pracę, w pozostałych została ona wstrzymana. W pierwszej grupie znalazły się huty, w drugiej zakłady produkujące między innymi komponenty na potrzeby branży motoryzacyjnej lub budowlanej. Wczoraj o 15:00 czasu środkowoeuropejskiego odbyła się konferencja prasowa, chwilę później przedstawiciele norweskich służb potwierdzili, że mamy do czynienia z atakiem ransomware.

Zobacz też: Nietypowy szkodnik na Linuksa usuwa… inne złośliwe programy

Szlaki przetarło francuskie Altran

Infrastruktura sieciowa Norsk Hydro została zainfekowana malware LockerGoga. Jest to względnie nowe zagrożenie, pierwsze wzmianki pochodzą ze stycznia. Wówczas między innymi serwis Bleeping Computer informował o ataku na francuską firmę Altran prowadzącą działalność w zakresie inżynierii lotniczej, transportu, produkcji energi. LockerGoga wymusił na Altranie wstrzymanie wszelkich operacji, istniała bowiem groźba infekcji klientów. Uwagę analizujących mechanizm działania malware zwróciło wówczas, że szkodnik został zaprojektowany dość niedbale.

Źródło: twitter.com/malwrhunterteam/s

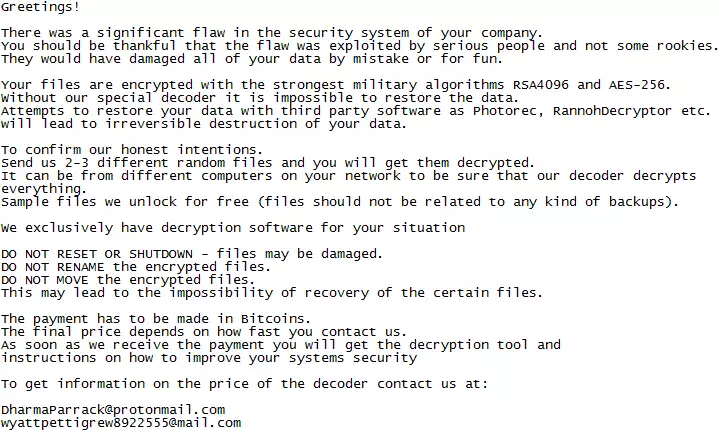

Źródło: twitter.com/malwrhunterteam/s LockerGoga nie replikował się i nie rozprzestrzeniał po sieci, zaś szyfrowanie zawartości pamięci było powolne. Po zaszyfrowaniu na dysku tworzony był plik tekstowy z zapewnieniem, że atakujący mogą na żądanie ofiary odszyfrować na pokaz kilka plików. Co ciekawe, jednen z mailowych adresów kontaktowych należał do polskiego dostawcy poczty – QyavauZehyco1994@o2.pl. Żądanie skierowane do Hydro już tego adresu nie zawierało. Najprawdopodobniej jednak do infekcji doszło nie nad Loarą, lecz w oddziałach Altran na terenie Rumunii. Ransomware podpisane było ważnym certyfikatem wystawionym przez Comodo Certificate Authority.

Zobacz też: Według McAfee jeszcze w 2019 roku „malware będzie wszędzie”

LockerGoga – początek serii?

Czy zatem mamy do czynienia z grupą seryjnie atakującą duże konglomeraty przemysłowe? Nawet jeśli tak, to do zastanowienia wzbudza dobór złośliwego oprogramowania – LockerGoga miernie się rozprzestrzenia, a mimo to w ciągu zaledwie trzech miesięcy udało się dzięki niemu sparaliżować dwie duże europejskie korporacje. Najnowszy komunikat Norsk Hydro wydało dziś rano. Do dotychczas przekazywanych informacji dodano, że eksperci odnaleźli już źródło problemu i przygotowują systemy Hydro do restartu.

Na podstawie dotychczasowych metod radzenia sobie z kryzysem, możemy się spodziewać, że Hydro podzieli się po zakończeniu wszystkich czynności raportem, dzięki któremu poznamy więcej szczegółów. Otwartym pozostaje pytanie, czy LockerGoga i dwa dotychczasowe ataki to początek długiej serii wycelowanej w europejski przemysł, czy też pojedyncze incydenty. Po atakach WannaCry i (not)Petya sprzed dwóch lat, rok 2018 był pod względem zagrożeń ransomware relatywnie spokojny. Czy rok 2019 to zmieni?