Podatność BlueKeep to niewątpliwie jedno z największych cyberzagrożeń mijającego roku. Ze względu na podobieństwa z EternalBlue można sobie pozwolić na hipotezy, ze w najczarniejszym scenariuszu istnieje nawet ryzyko kolejnej globalnej katastrofy ransomware podobnej do kampanii WannaCry. Choć na szczęścia (na razie) do niej nie doszło, to opublikowane w ostatnim czasie badania dowodzą, że alarm podnoszony przez producentów oprogramowania, agencje rządowe i niezależne grupy eksperckie zdał się na nic – przeciętny użytkownik całkowicie zlekceważył zagrożenie.

Porównania z zagrożeniem na miarę WannaCry nie były wcale na wyrost. Podobnie jak w przypadku wykorzystywanej przez WannaCry podatności EternalBlue, BlueKeep to luka w domyślnie włączonej nasłuchującej usłudze zdalnego dostępu. Do skutecznego przeprowadzenia ataku nie trzeba było żadnych działań ze strony użytkownika, jak np. nabranie się na kampanię phishingową. Całość inicjatywy była po stronie atakującego, który w celu wykorzystania podatności musiał tylko wysłać odpowiednio spreparowany pakiet na odpowiedni port (3389) niezabezpieczonej maszyny.

Powagę sytuacji może oddawać decyzja Microsoftu. Producent Windowsa po raz drugi w historii zdecydował się na publikację łatek bezpieczeństwa dla oprogramowania, którego okres wsparcia się już zakończył. Podobnie jak to miało miejsce w przypadku WannaCry, wszystkim użytkownikom Windowsa XP została udostępniona aktualizacja bezpieczeństwa opracowana na potrzeby subskrybentów płatnego programu Extended Security Updates. Z tą różnicą, że w 2017 roku była to reakcja na już trwającą kampanię, zaś w przypadku BlueKeep zdecydowano się na prewencyjne zabezpieczenie niewspieranych systemów.

Microsoft publikował także kolejne ostrzeżenia, podobnie zresztą jak CERT-y, producenci oprogramowania antywirusowego, analitycy bezpieczeństwa czy w końcu branżowe media. Można było zatem mieć nadzieję, że na użytkownikach taka kampania informacyjna, a także świeże jeszcze wspomnienie globalnej kampanii ransomware, zrobi duże wrażenie i zachęci ich do podjęcia działań, tj. instalacji łatek. Za sprawą badań przeprowadzonych przez amerykański SANS Institute wiemy już jednak, że przejawianie wspomnianej nadziei byłoby jednocześnie przejawem naiwności.

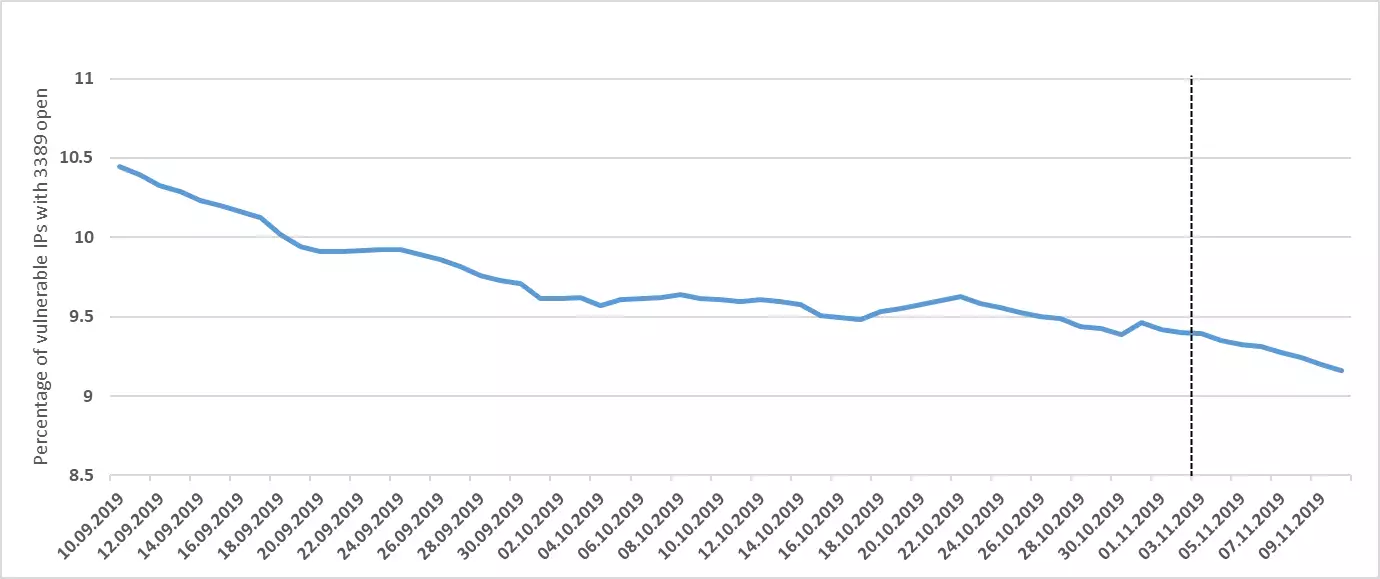

Badania przeprowadzone za pomocą silnika Shodan wykazały bowiem, że od maja liczba maszyn wciąż podatnych na BlueKeep zmniejsza się powoli i nieznacznie. „Odsetek podatnych systemów sprawia wrażenie zmniejszać się mniej więcej w stałym tempie w ciągu ostatnich miesięcy. Nic nie wskazuje na to, że nagłośnienie zagrożenia wynikającego z kampanii jakkolwiek na to wpłynęło. (…) Podatnych są wciąż setki tysięcy systemów” – mówi w rozmowie z El Reg Jan Koproiva, współautor badań. Niewykluczone zatem, że wciąż wspierane systemy zostały już załatane, zaś reszta po prostu w ogóle nie jest aktualizowana.

Odsetek podatnych maszyn niekiedy wręcz rósł.

Odsetek podatnych maszyn niekiedy wręcz rósł. Po skandalu Cambirdge Analytica przeciętny użytkownik stał się bardziej wrażliwy (czy raczej w ogóle dostrzegł) zagadnienie naruszania jego prywatności w Sieci. Mimo wielu globalnych katastrof w zakresie cyberbezpieczeństwa, jakie przetoczyły się przez Internet od jego uruchomienia, wciąż nie wydarzyło się nic, co mogłoby uświadomić zbiorowej świadomości skalę zagrożenia, jakie wynika z podatności typu WannaCry czy BlueKeep. Zupełnie jakby prywatność, która staje się temat coraz bardziej nośnym, była zagadnieniem oddzielnym od bezpieczeństwa. A przecież bez bezpieczeństwa nie ma mowy o prywatności.

Zobacz też: Exploit BlueKeep może już kupić każdy, trafił do narzędzi pentesterskich