Widmo globalnej katastrofy na miarę WannaCry nie blednie – mimo wielu ostrzeżeń ze strony Microsoftu i rządowych agencji z różnych państw, miliony maszyn z Windowsem nadal mogą zostać przejęte za sprawą podatności BlueKeep. Choć wiadomo było, że jej exploit istnieje, to Na tym nie koniec – kompletnego exploita można już także zakupić w zestawie narzędzi do testów penetracyjnych.

Exploit podatności BlueKeep można kupić of firmy Immunity, Inc.

Exploit podatności BlueKeep można kupić of firmy Immunity, Inc. Zobacz też: Exploit podatności BlueKeep już jest. Czas zacząć odliczanie do katastrofy?

Gwoli przypomnienia – BlueKeep (CVE-2019-0708) to podatność w usłudze Zdalnego pulpitu w systemach operacyjnych Windows XP, Vista i 7 oraz Server 2003, 2008, 2008 R2. Do ataku wystarczy uruchomiona usługa, co było powodem do porównań BlueKeep z kampanią ransomware WannaCry. Tam także wystarczyło, aby w Windowsie włączona obsługa starszej wersji protokołu SMB. Zagrożenie BlueKeep jest na tyle poważne, że Microsoft zdecydował się po raz drugi w historii zaktualizować niewspierane już systemy. Nie sposób jednak oczekiwać, że aktualizacje zainstalowali wszyscy ich użytkownicy.

Rzecz w tym, że wystarczy jeden niezabezpieczony węzeł z działającą niezałataną usługą Zdalnego pulpitu, by atakujący mogli zdalnie wykonać dowolne polecenie i zainfekować całą sieć. Nic więc dziwnego, że o zagrożeniu globalną pandemią ransomware lub innego rodzaju złośliwego oprogramowania wielokrotnie przestrzegał użytkowników Microsoft, ale także między innymi National Security Agency.

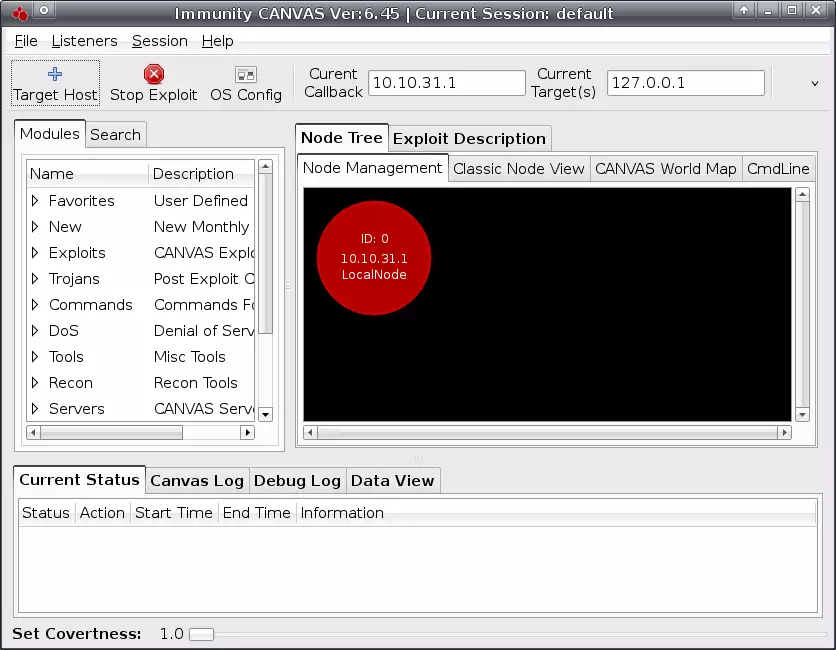

Zestaw exploitów CANVAS ma służyć testom penetracyjnym.

Zestaw exploitów CANVAS ma służyć testom penetracyjnym. Exploit podatności BlueKeep może już kupić każdy. Wszystko za sprawą firmy Immunity Inc., firmy dostarczającej zestawy oprogramowania dla pentesterów. Exploit BlueKeep znalazł się w najnowszej wersji pakietu Canvas, przedstawiciele Immunity do informacji na Twitterze załączyli także film potwierdzający, że w skład zestawu exploitu wchodzi także exploit BlueKeep. Cena pakietu może się wahać od kilku do kilkudziesięciu tysięcy dolarów, ale tego typu oprogramowanie można znaleźć także w źródłach pirackich, między innymi w serwisach torrentowych.

Trudno oczekiwać, aby ludzie, którzy mają ambicję rozpętać ransomware’owy armagedon, przejmowali się kwestiami licencyjnymi. Można zatem bez przesady stwierdzić, że lada moment wykorzystać podatność BlueKeep będzie mógł każdy zainteresowany.

Zobacz też: Microsoft znów przestrzega przed BlueKeep: „zalecamy jak najszybszą aktualizację”