Z potencjalnie niebezpiecznym incydentem muszą zmierzyć się pracownicy Canonicala. Oficjalnie potwierdzone zostały doniesienia o włamaniu na konto korporacji na GitHubie. Dotychczasowe efekty śledztwa mogą być uspokajające, niemniej Canonical wciąż prowadzi czynności, które wyjaśnią, czy i w jaki sposób narażono na szwank bezpieczeństwo użytkowników Ubuntu.

Zobacz też: Wsparcie Ubuntu 19.10 i 20.04 LTS dla i386 – Canonical ucina spekulacje

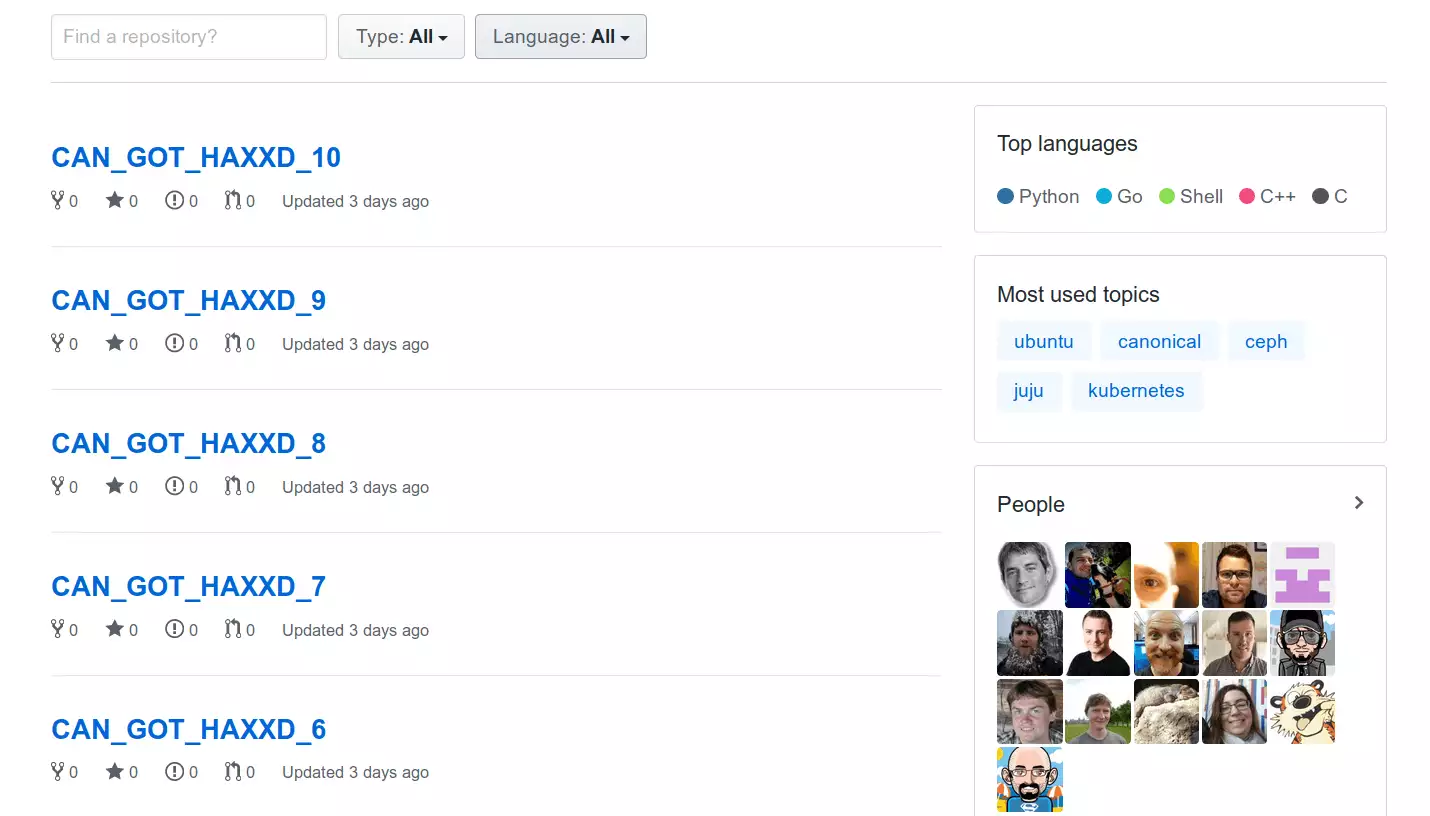

Do incydentu doszło w sobotę. Według oficjalnego stanowiska Canonicala, jakie trafiło między innymi do redakcji The Hacker News, nieznany sprawca wykorzystał jedno z kont na GitHubie należących do korporacji. Według dotychczasowych ustaleń, miał to być jedynie pokaz możliwości – zawartości repozytoriów najprawdopodobniej nie zmodyfikowano, włamywacz utworzył jedynie 11 nowych repozytoriów o nazwie „CAN_GOT_HAXXD”, co oczywiście należy rozumieć jako „Canonical został zhakowany”.

Według wstępnych ustaleń, kod przechowywany w repozytoriach GitHuba nie uległ żadnym zmianom. Canonical uspokaja, że włamanie nijak nie wpłynie na bezpieczeństwo popularnej dystrybucji. Kod źródłowy, z którego budowane jest Ubuntu, jest utrzymywany na autorskim Launchpadzie. Infrastruktura Launchapada nie jest połączona z GitHubem i na razie nie znaleziono podstaw, by twierdzić, że włamanie do repozytorium GitHuba mogło mieć jakikolwiek wpływ na kod źródłowy samego Ubuntu.

Zobacz też: Mark Shuttleworth o śmierci Unity, fragmentacji i przyszłości Linuksa na desktopach

Oczywiście największą obawą, jaką rodzi incydent, jest zagrożenie, z jakim wciąż sposób mierzyć się skutecznie – przejęcie łańcucha dostaw. W historii linuksowych dystrybucji nie brakuje podobnych przypadków – swojego czasu atakujący umieścili zainfekowane obrazy na oficjalnej stronie Linuksa Minta, przejęte zostało także githubowe repozytorium Gentoo. W przypadku Ubuntu mielibyśmy do czynienia z prawdziwą katastrofą ze względu na ogromną popularność tej dystrybucji na rynku serwerowym czy IoT.