Opisywane wczoraj problemy z nowym sklepem oprogramowania w Ubuntu dowodzą, że Canonical nie uniknął błędów w pracach nad najnowszą wersją swojej dystrybucji. Niekonsekwencja i brak odpowiednich komunikatów wypadają jednak blado przed ujawnioną właśnie luką bezpieczeństwa w instalatorze serwerowej wersji systemu. Wszystkim jego użytkownikom jego zalecamy jak najszybszą aktualizację instalatora.

Krytyczna podatność w Subiquity

W grudniu zeszłego roku Canonical poinformował, że wariant Ubuntu kierowany na serwery zyska nowy instalator, który dotąd dostępny był wyłącznie jako opcja. Subiquity (bazujący rzecz jasna na wykorzystywanym już wcześniej na desktopach Ubiquity) zastąpiło oprogramowanie odziedziczone po Debianie i miało zapewnić wsparcie dla RAID i LVM wraz z szyfrowaniem, możliwość instalacji nawet bez połączenia z Siecią, a także – co jest szczególnie ważne w kontekście ujawnionej podatności – funkcję samoaktualizacji instalatora.

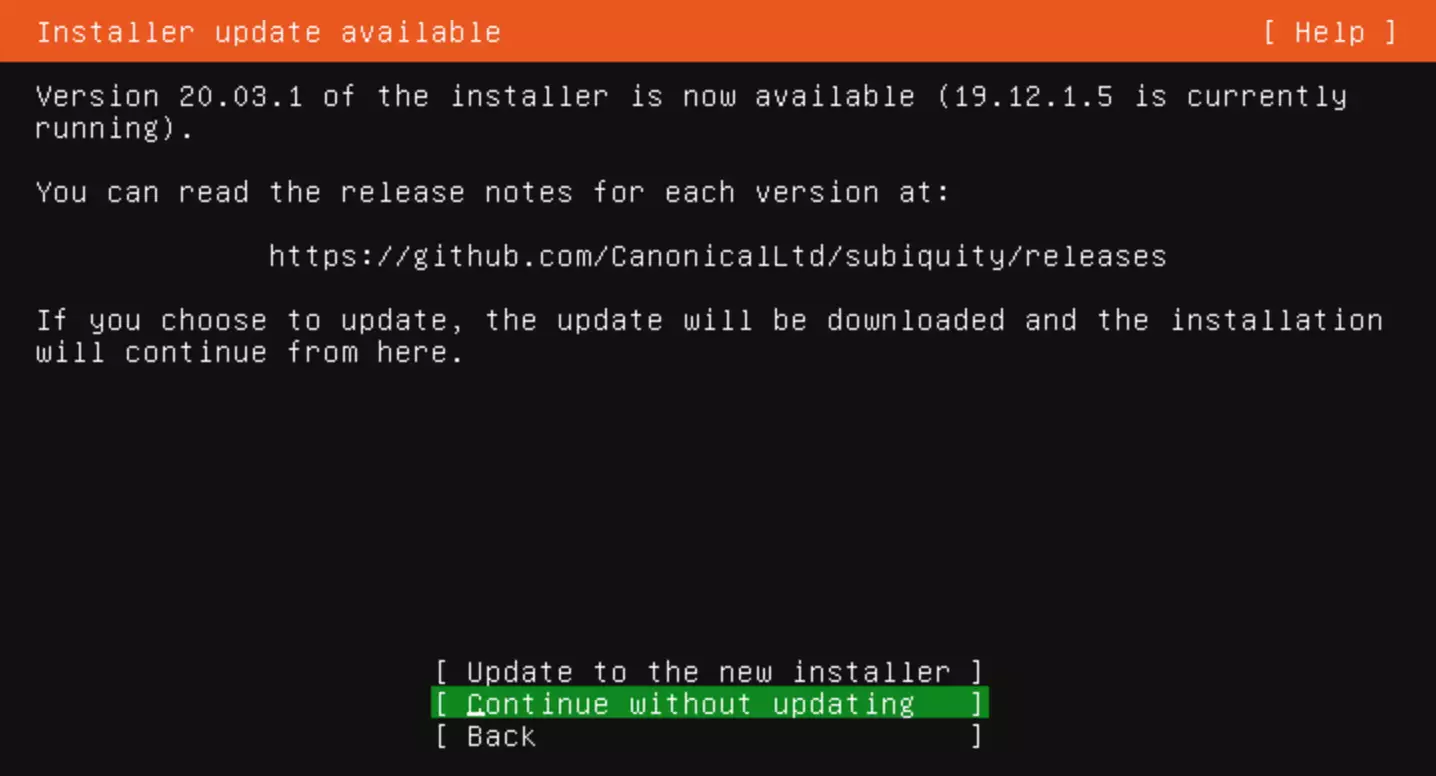

Automatyczna aktualizacja Subiquity.

Automatyczna aktualizacja Subiquity. Jak jednak dowiadujemy się ze zgłoszenia na Launchpadzie, Canonical w pracach nad wdrożeniem Subiquity w stabilnej serwerowej wersji Ubuntu 20.04 LTS dopuścił się potencjalnie fatalnego w skutkach niedopatrzenia. Krytyczna podatność oznaczona jako CVE-2020-11932 polega na tym, że instalator serwerowego Ubuntu zapisywał w logach hasła do dysków zaszyfrowanych zgodnie ze standardem LUKS. Słowem – w logach mogły się znaleźć w niezaszyfrowanej postaci hasła umożliwiające odszyfrowanie pamięci.

Zalecana aktualizacja do wersji 20.05.2

To oczywiście mogło prowadzić do wycieków hasła, nawet jeśli logi były przechowywane na zaszyfrowanych dyskach. Dobre wieści są takie, że krytyczna podatność została już wyeliminowana w wersji 20.05.2. Ryzyko wykorzystania podatności minimalizuje się za sprawą wspomnianego mechanizmu automatycznej aktualizacji Subiquity, dzięki której problem zostanie zażegnany bez konieczności podejmowania dodatkowych działań przez użytkownika. Podczas instalacji konieczna jest jednak łączność z Internetem.