Pale Moon to jeden z najpopularniejszych forków Firefoksa, który wciąż cieszy się względnie dużą popularnością za sprawą zachowania kompatybilności z dodatkami nieobsługiwanymi od Firefoksa 57 oraz klasycznego interfejsu. Niestety, administracja właśnie oznajmiła, że doszło do włamania na serwery Pale Moona i zainfekowania archiwalnych instalatorów.

Do włamania doszło 27 grudnia 2017 roku, ale administracja zdała sobie z niego sprawę dopiero przedwczoraj. Nie jest jeszcze jasne, w jaki sposób mogło dojść do przejęcia łańcucha dostaw Pale Moona, administracja nie wyklucza, że włamywacze mieli lokalny dostęp lub przechwycili zdalną sesję, mogła zawinić także niepoprawna konfiguracja portów.

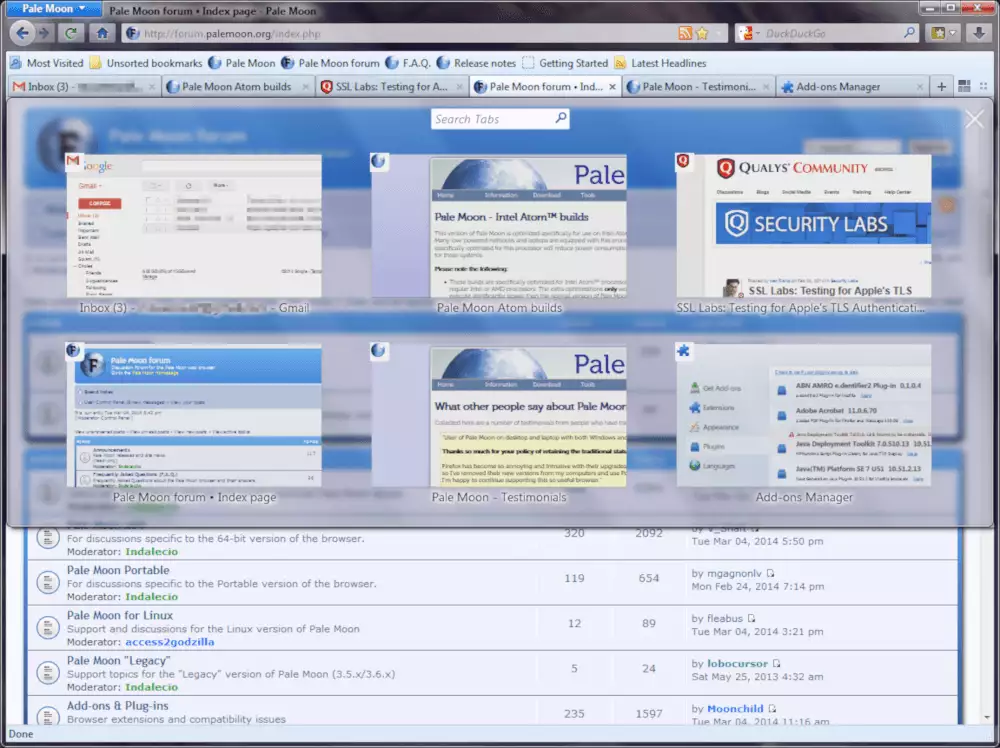

Pale Moon w pełnej krasie.

Pale Moon w pełnej krasie. Co ważne, włamywacze zainfekowali instalatory wyłącznie na serwerze przechowującym archiwalne, starsze wersje Pale Moona. Zainfekowane zostały instalatory i pliki portable wersji 27.6.2 (jego premiera miała miejsce w listopadzie 2017 roku) i starsze. Główny serwer, z którego dystrybuowane są aktualne wersje przeglądarki, przez cały czas był całkowicie bezpieczny.

Złośliwe oprogramowanie, którym zainfekowano serwery Pale Moon to jeden z wariantów Win32/ClipBanker.DY – trojan pobierający z kolei clippera, czyli malware wyspecjalizowane w okradaniu portfeli na kryptowaluty. Do harmonogramu zadań Windows dodawane jest polecenie uruchamiania clippera w tle przy każdym uruchomieniu systemu.

Nie jest to pierwszy incydent dotyczący serwerów z archiwalnymi instalatorami Pale Moona. Pod koniec maja tego roku dwa dni całkowicie unieruchomiono archive.palemoon.org, administracja podejrzewa, że za włamaniem z 2017 roku stoją ci sami sprawcy. Ze szczegółami oraz metodami weryfikacji instalatorów zapoznać można się na forum przeglądarki.

Zobacz też: Włamanie na konto Canonicala na GitHubie – co z bezpieczeństwem Ubuntu?