Na łamach naszego bloga wielokrotnie poruszaliśmy kwestię gruntowanych zmian w dostępie do uprawnień na Androidzie. Google w celu zabezpieczenia swojego systemu i ograniczeniu nadużyć w Google Play ściśle ograniczono dostęp do wrażliwych uprawnień – dostępu do skrzynki wiadomości i aplikacji telefonu. Nowa kampania malware pokazuje, że zabezpieczenia te zdały się na niewiele.

Zobacz też: Rewolucja w uprawnieniach na Androidzie trwa, Google psuje kolejne aplikacje

Dlaczego Google zdecydowało się akurat na utrudnianie programistom dostępu do SMS-ów i połączeń? Dlatego, że mogą one być wykorzystywane w kampaniach phising do przejmowania drugiego składnika weryfikacji. 2FA to dziś jeden z najbardziej promowanych sposobów na zabezpieczenia kont, nic więc dziwnego, że Google (oraz w zasadzie każdy szanujący się dostawca usług internetowych) chce go otaczać dodatkową ochroną i utrudniać przejmowanie kodów dostarczanych za pomocą np. SMS-ów.

Problem w tym, że dwustopniowa weryfikacja nie oferuje stuprocentowego bezpieczeństwa. W zasadzie nie jest nawet blisko. Oczywiście stanowi dodatkową ochronę, ale nie brakuje sposobów, by po w toku dopracowanej kampanii phishingowej przejąc zarówno pierwszy, jak i drugi składnik logowania. Świetnym tego przykładem jest opisywany już na łamach naszego bloga framework Modlishka, który automatyzuje cały proces kradzieży danych także przy włączonej dwustopniowej weryfikacji.

Zobacz też: Ponad 200 aplikacji, blisko pół miliarda pobrań – nowa kompania adware w Google Play

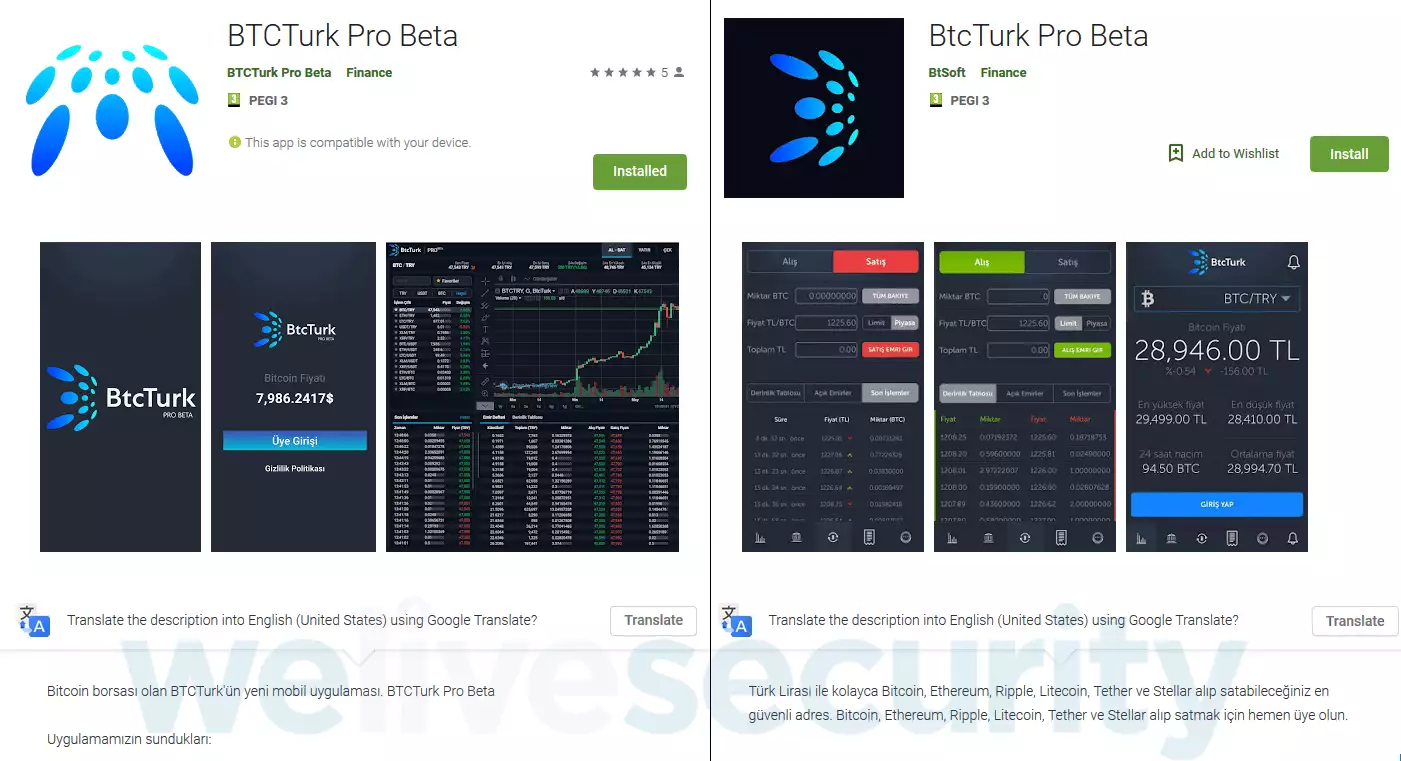

Skutecznym zabezpieczeniem nie są także wprowadzone przez Google ograniczenie w dostępie do SMS-ów i połączeń, czego przekonujemy się za sprawą znaleziska ekspertów z ESET. W ostatnim czasie trafili oni na aplikację BTCTURK PRO oraz BTCTurk Pro podszywającą się pod oficjalną aplikację jednej z tureckich giełdy kryptowalut. Faktycznie jest to jednak element kampanii phishingowej mającej na celu okradanie użytkowników giełdy BTCTurk. Ta jednak wykorzystuje 2FA. Jak zatem udało się ominąć zabezpieczenie?

Atakujący nie mogą uzyskać dostępu do kodu bezpośrednio za pomocą uprawnień do skrzynki – tu mechanizmy wprowadzone przez Google zadziałały wzorowo. Problem w tym, że fałszywe aplikacje bez problemu uzyskują dostęp do… androidowych powiadomień. Wystarczy, że kod stanowiący drugi składnik logowania zostanie wyświetlony w pierwszej linijce wiadomości, tj. pojawi się na powiadomieniu, by atakującym skutecznie udało się przejąć oba składniki logowania. Nie potrzebowali do tego uprawnień do skrzynki, wystarczył podgląd w powiadomieniu.

Zobacz też: Google Play – czy ten bałagan da się uprzątnąć?

W ten sposób atakujący wymykają się kolejnym ograniczeniom, które do niejednokrotnie do szewskiej pasji doprowadzają zarówno programistów rozwijających androidowe aplikacje, jak i użytkowników. Według danych zebranych przez ESET, opisana technika przejęcia drugiego składnika logowania szybko ewoluuje i zyskuje popularność. Czy Google zareaguje równie zdecydowanie, jak w przypadku uprawnień i wkrótce możemy spodziewać się zmian w obsłudze 2FA przez Androida?