Powiedzieć, że administracji Google Play zdarzają się od czasu do czasu wpadki to nic nie powiedzieć. Mimo wprowadzania kolejnych obostrzeń i doskonalenia mechanizmów Google Play Protect, regularnie mamy okazję dowiadywać się o ogromnych kampaniach malware, liczba ofiar często idzie w miliony. Do długiej listy podobnych incydentów można dopisać kolejny, nawet na tle wcześniejszych wyróżniający się skalą.

O nowej ogromnej kampanii adware informuje grupa Lookout. Jak ogromnej? Mowa o około 238 aplikacjach, jakie Google wpuściło do oficjalnego sklepu z aplikacjami Androida. Łącznie ich liczba pobrań sumuje się do ponad 440 mln. Reklamy dostarczane za pośrednictwem aplikacji są tak inwazyjne, że w zasadzie uniemożliwiają korzystanie z urządzenia. Mowa m. in. o pełnoekranowych komunikatach wideo z dźwiękiem pojawiających się nawet, gdy akurat trwa rozmowa lub telefon nie jest używany.

Zobacz też: Google Play – czy ten bałagan da się uprzątnąć?

Jak mogło do tego dojść? Przecież Google przekonuje nas, że sklep Play to miejsce bezpieczne, kwestią ochrony użytkownika uzasadnia każdorazowo kolejne ograniczenia dla deweloperów, o czym wielu przekonało się przy okazji zmian w sposobie ubiegania się o uprawnienia. Zadziałał mechanizm, przed którym korporacja Sundara Pichaia nadal nie potrafi skutecznie chronić swoich klientów. W uproszczeniu można go porównać do mechanizmu opóźnionego zapłonu.

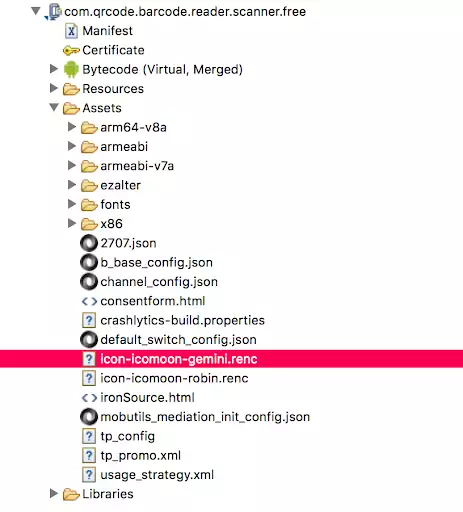

Plik wykonywalny maskuje się jako ikona. Źródło: Lookout.

Plik wykonywalny maskuje się jako ikona. Źródło: Lookout. Wszystkie rzeczone aplikacje zostały udostępnione w Google Play przez firmę CooTek, najbardziej znaną ze swojej klawiatury ekranowej TouchPal, którą pobrało ponad 1,5 mln osób. W każdej aplikacji dostarczanej przez CooTek znajdowała się dobrze zamaskowana wtyczka o nazwie BeiTa, choć występuje ona także pod innymi nazwami, m. in. jako plik icon-icomoon-gemini.renc. Każdorazowo jednak posiada rozszerzenia, które mają sugerować, że nie jest to plik wykonywalny, lecz np. JPG czy TXT.

Atakujący wykorzystują różne techniki maskowania obecności pliku wykonywalnego w folderze pobranej z Google Play aplikacji, również szyfrowanie. Wystarczy jednak, że użytkownik uruchomi aplikację, którą pobrał z Google Play, aby ta – za pomocą zdefiniowanej w manifeście subklasy – zainicjowała pobieranie złośliwych treści uniemożliwiających korzystanie z urządzenia. Ofiary zgłaszają, że z reguły pojawiały się one dopiero po jakimś czasie od pierwszego uruchomienia.

Zobacz też: UC Browser to malware? Przeglądarka łączy się z Chinami przez niezaszyfrowane HTTP

Takie zabiegu mają oczywiście na celu uśpienie początkowej czujności i wzbudzenia zaufania użytkownika. To jednak nie użytkownik jest tu problemem (wszak Google przekonuje go, że sklep Play jest jedynym słusznym sposobem na dystrybucje androidowych aplikacji), lecz wadliwa kontrola jakości. Po zgłoszeniu zagrożenia przez grupę Lookout firma CooTek została usunięta ze sklepu, ale większy problem stanowi, jak w ogóle się do tego sklepu dostała.

Kolejne pytanie, jakie powinno nurtować użytkowników Androida, programistów i samo Google to: jak firma CooTek zdołała umieścić w Google Play ponad 200 złośliwych aplikacji, które pobrano prawie pół miliarda , a Google dowiedziało się o tym od grupy Lookout? Kolejne ograniczenia i obostrzenia budzą na ogół entuzjazm wśród przeciętnych użytkowników. Może warto, aby ci zadali sobie pytanie, na ile kolejne restrykcje wpływają na ich bezpieczeństwo, a na ile umacniają i centralizują władze Google nad całym ekosystemem.