Słowo „mem” zostało po raz pierwszy użyte przez Richarda Dawkinsa w wydanej w 1976 roku książce „Samolubny gen”. Dawkins nie zdawał sobie zapewne wówczas sprawy, że w jego definicji mema mieszczą się humorystyczne obrazki, które od lat masowo zalewają internet. Nie podejrzewał zapewne także, że mem będzie kiedyś wykorzystywany do infekowania maszyn liczących.

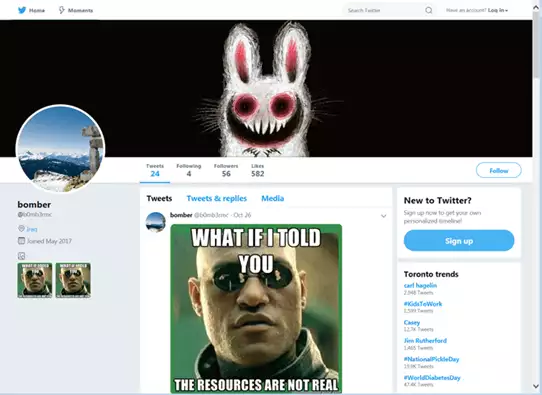

Mem, w którym ukryto polecenia dla szkodliwego oprogramowania. Źródło: Trend Micro

Mem, w którym ukryto polecenia dla szkodliwego oprogramowania. Źródło: Trend Micro Steganografia, czyli czego oczy nie widzą...

W jaki sposób niewinne obrazki wykorzystano do dystrybucji szkodliwego oprogramowania. Dzięki pomysłowemu wykorzystaniu socjotechniki i steganografii. Żadnej z tych nauk z całą pewnością nie możemy zaliczyć do tzw. „nowych technologii”, ale właśnie dzięki memom stały się optymalnym wektorem ataku z wykorzystaniem szkodnika TROJAN.MSIL.BERBOMTHUM.AA.

Co ciekawe, nie jest on jednak samodzielnym zagrożeniem, lecz aktywatorem i usługą C&C dla malware uśpionego już na dysku użytkownika i dostarczonego wcześniej inną drogą. Wygląda zatem na to, że mamy do czynienia z przemyślaną kampanią realizowaną konsekwentnie od miesięcy. Konta dystrybuujące memy z niejawną treścią zostały założone jeszcze w 2017 roku. Twitter już je zawiesił, jednak nie mamy żadnej gwarancji, że atakujący nie wykorzystują innych lub.

Morfeusz instruuje

Dystrybuowany na Twitterze mem to znany obrazek z Morfeuszem, który podważa prawdziwość wybranej przez autora mema rzeczy. Oprócz tego Morfeusz wydawał ukradkowo także inne polecenia – najczęściej /print, które było parsowane przez malware na dysku jako polecenia zrobienia zrzutu ekranu i wysłanie je na IP przechowywane tymczasowo w usłudze Pastebin. Kolejne instrukcje ukryte steganograficznie w memie były parsowane przez działające lokalnie malware między innymi jako takie polecenia, jak żądanie listy działających procesów, przechwycenie zawartości schowka czy wyświetlenie nazwy użytkownika.

Niestety raport sporządzony przez TrendMicro milczy na temat najciekawszej kwestii – w jaki sposób ukryto w obrazku przedstawiającym mem z Morfeuszem polecenia parsowane przez malware. Najpowszechniejszą metodą jest modyfikacja najmniej znaczącego bitu – ostatni bit w pikselu może być zastąpiony przez bit z danych, które chcemy ukryć, np. z polecenia /print. Choć przez lata steganografia była wykorzystywana przede wszystkim przez służby wywiadowcze, od lat jednak staje się przydatnym narzędziem dla cyberprzestępców, zaś zainteresowanie nią rośnie.