Atak „łańcucha dostaw” oznacza zagrożenie atakiem ransomware dla tysięcy firm.

Główni poszkodowani to korzystający z Kaseya

Jak wszyscy nasi czytelnicy współpracujący z Amerykanami wiedzą, ostatni weeekend w Stanach był świąteczny (4 lipca). Gdy ktoś odpoczywa ktoś pracować musi – najwyraźniej takiego zdania były osoby, które zaatakowały wówczas Kaseya VSA. Obecnie wiemy już, że skutki tego ataku rozlały się szerzej niż kipiące na gazie mleko. W swoim najnowszym żądaniu zapłaty okupu napastnicy twierdzą, że skompromitowali już ponad milion komputerów i żądają 70 milionów dolarów za odszyfrowanie zaatakowanych urządzeń.

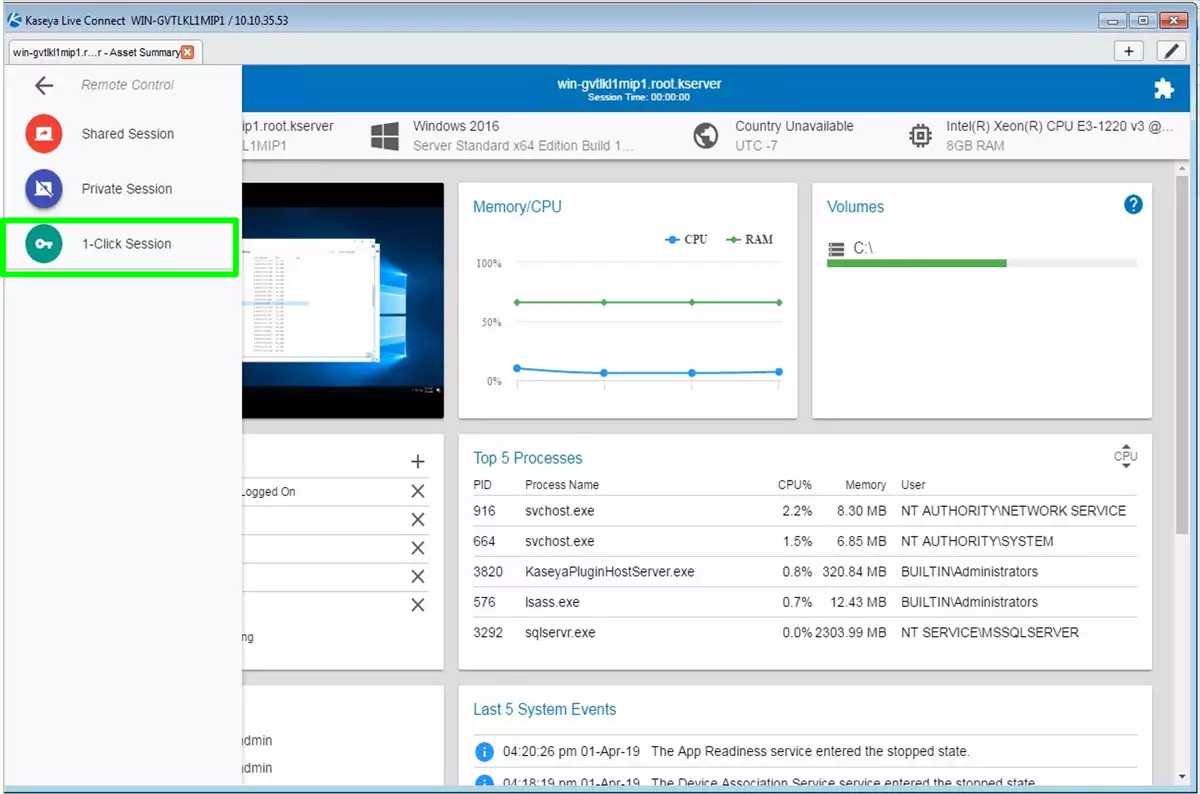

Oprogramowanie Kaseya to software używany przez dostawców usług zarządzanych do zdalnego wykonywania zadań IT. 2 lipca 2021 roku powiązanej z Rosją grupie ransomware REvil udało się podszyć pod dostawcę i wymusić instalację złośliwej aktualizacji tego oprogramowania. Co im dała ta aktualizacja? Otóż cyberprzestępcy dostali dane zarówno dostawców korzystających z platformy i ich klientów.

Zabrakło czasu

Holenderski Institute for Vulnerability Disclosure (DIVD) ujawnił, że wygląda na to, że exploit wykorzystany do naruszenia był tym samym, który DIVD wykrył i był już nawet w trakcie jego analizowania - ale atakujący zaatakowali szybciej. Jak czytamy w oświadczeniu instytutu: Prowadziliśmy szeroko zakrojone dochodzenie w sprawie narzędzi do tworzenia kopii zapasowych i administrowania systemem oraz ich luk w zabezpieczeniach. Jednym z badanych przez nas produktów był Kaseya VSA. Odkryliśmy poważne luki w jego zabezpieczeniach i zgłosiliśmy je firmie Kaseya, z którą od tego czasu jesteśmy w stałym kontakcie.

Kaseya twierdziła początkowo, że problem dotknął tylko bardzo małego odsetka jej klientów (obecnie szacuje się, że na całym świecie jest to mniej niż 40). Tymczasem wiceprezes Sophos, Ross McKerchar, nie owijał w bawełnę:

Jest to jeden z najdalej sięgających ataków z wykorzystaniem oprogramowania ransomware, jakie Sophos kiedykolwiek widział. W chwili obecnej nasze dowody wskazują, że atak wpłynął na ponad 70 dostawców usług zarządzanych, co przełożyło się na ponad 350 organizacji.

O skali ataku świadczy zresztą także mnogość podmiotów zaangażowanych w jego badanie i zwalczenie skutków. FBI i CISA mają kontaktować się ze zidentyfikowanymi ofiarami, aby udzielić pomocy w oparciu o ocenę ryzyka krajowego. Obok Sophosa również Huntress Labs uczestniczy w odpowiedzi na atak – firma ta skatalogowała większość dostępnych informacji, twierdząc, że atak naraził nawet ponad 1000 firm.

Szwed nie zrobi zakupów „bo hakiery”

REvil zostało już powiązane z mnóstwem ataków z użyciem oprogramowaniem ransomware, w tym jednym z wykorzystaniem Kaseya jeszcze w czerwcu 2019 roku. Warto też wspomnieć głośny incydent z początku tego roku, gdzie celem był dostawca mięsa JBS. Jednak na przykład ekspert ds. bezpieczeństwa Marcus Hutchins jest sceptyczny co do twierdzeń grupy dotyczących zaszyfrowania „miliona” komputerów i sugeruje, że przecenianie skutków ataku przez jego sprawców to modus operandi mający na celu uzyskanie dużej wypłaty od Kaseyi lub kogoś innego.

Jak dotąd jedną z firm najbardziej dotkniętych atakiem jest Coop - linia ponad 800 sklepów spożywczych w Szwecji, która została zamknięta w sobotę, gdy atak zamknął im kasy. Zgodnie z notatką na ich stronie internetowej sklepy, w których klienci mogą robić zakupy za pomocą aplikacji mobilnej Scan & Pay zostały ponownie otwarte ale inne lokalizacje tej firmy pozostają ciągle zamknięte.

Trzy dni po ataku serwery chmurowe SaaS firmy Kaseya także ciągle pozostają w trybie offline. Firma twierdzi, że lada moment przedstawi zaktualizowany harmonogram przywracania serwerów, a także więcej szczegółów technicznych dotyczących ataku, aby pomóc klientom i specjalistom ds. bezpieczeństwa w odzyskaniu danych.