Około 150.000 kamer Verkada „zhakowanych”.

Hakerzy uzyskali dostęp

Hakerzy uzyskują aktualnie dostęp do kamer bezpieczeństwa kamer firmy Verkada, rozlokowanych m.in. wewnątrz Cloudflare, w więzieniach czy szpitalach. Dlaczego? Bo oparta na chmurze usługa kamery Verkada ujawniła zakodowane na stałe hasło – a co za tym idzie odsłoniła na ataki swoich klientów.

Włamanie do sieci startupu Verkada z Doliny Krzemowej pozwoliło uzyskać dostęp do transmisji wideo na żywo z ponad 150 000 kamer monitorujących, którymi zarządza firma dla Cloudflare, Tesli i wielu innych firm i organizacji. W sieci można już znaleźć opublikowane, skradzione z tych kamer, filmy i zdjęcia, które pochodzą z biur, magazynów i fabryk a także z cel więziennych, oddziałów psychiatrycznych, banków i szkół. Bloomberg News, który jako pierwszy poinformował o naruszeniu, podał, że na materiale filmowym obejrzanym przez ich reportera widać było m.in. personel szpitala Halifax Health na Florydzie zajmujący się mężczyzną i przyszpilający go do łóżka. Inne wideo pokazało mężczyznę w kajdankach na posterunku policji w Stoughton w stanie Massachusetts, przesłuchiwanego przez funkcjonariuszy.

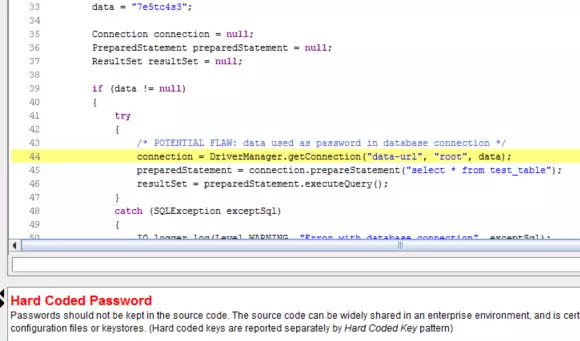

Bo hasło było „hardcodowane”

Nie sądzę, by twierdzenie „włamaliśmy się do internetu” było kiedykolwiek tak trafne jak teraz napisała na Twitterze Tillie Kottmann z grupy APT 69420 Arson Cats.Włamanie miało stać się możliwe po tym, jak Verkada ujawniła niezabezpieczony wewnętrzny system deweloperski w Internecie. Zawierał on dane logowania do konta, które miało uprawnienia superadministratora do sieci Verkada. Po wejściu do sieci hakerzy stwierdzili, że mają dostęp do kanałów ze 150 000 kamer, z których niektóre zapewniały wideo w wysokiej rozdzielczości i wykorzystywały rozpoznawanie twarzy.

Co na to firmy?

W oświadczeniu rzecznik Verkady napisał: Wyłączyliśmy wszystkie wewnętrzne konta administratorów, aby zapobiec nieautoryzowanemu dostępowi. Nasz zespół ds. bezpieczeństwa wewnętrznego i specjalnie zatrudniona zewnętrzna firma badają skalę i zakres tego problemu, a my powiadomiliśmy już organy ścigania.

Sprawdź oferty pracy na TeamQuest

W międzyczasie pojawiło się też oświadczenie Cloudflare:

Dzisiejszego popołudnia zostaliśmy ostrzeżeni, że system kamer bezpieczeństwa Verkada, który monitoruje główne punkty wejścia i główne arterie komunikacyjne w kilku biurach Cloudflare, mógł zostać naruszony. Kamery znajdowały się w urzędach, które od blisko roku były oficjalnie zamknięte. Gdy tylko dowiedzieliśmy się o incydencie, wyłączyliśmy kamery i odłączyliśmy je od sieci biurowych. To zdarzenie nie miało wpływu na żadne dane ani procesy klientów.

Tesla nie odpowiedziała póki co na prośbę o komentarz.

Kim jest Kottmann?

Kottmann to szwajcarska inżynier oprogramowania, która zasłynęła m.in. tym, że w zeszłym roku ujawniła 20 GB kodu źródłowego Intela i innych zastrzeżonych danych. Inne firmy, których dane zostały podobno naruszone przez Kottmann, to AMD, Microsoft, Adobe, Lenovo, Qualcomm i Motorola. Te naruszenia opierały się również na zakodowanych na stałe poświadczeniach w repozytoriach ujawnionych w Internecie.

Kottman powiedziała, że hakerzy zebrali około 5 GB danych z Verkady, ale mogli uzyskać znacznie więcej.

Czytelnicy TeamQuesta także mieli okazję już poznać jeden z jej wyczynów.