Ransomware dziś

Obecnie mamy większą niż kiedykolwiek „szansę” stać się ofiarą kradzieży danych, w połączeniu z ich zaszyfrowaniem na naszych dyskach. Atak ransomware polega więc obecnie na czterech fazach: uzyskanie dostępu do maszyny ofiary, kradzież jej danych, zaszyfrowanie danych oraz wystosowanie żądania okupu.

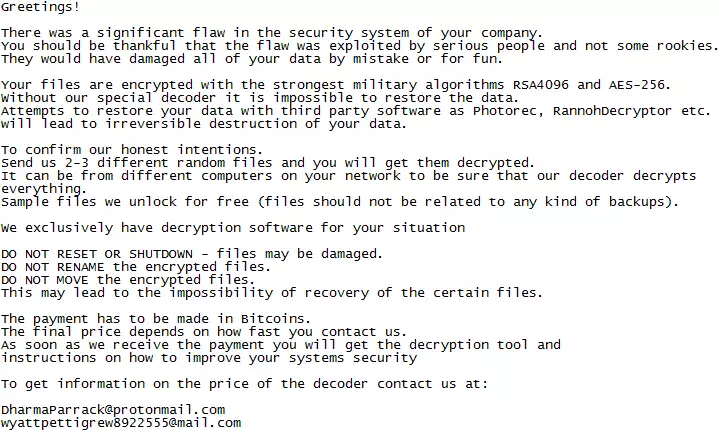

Już sama perspektywa zablokowania biznesu przez cyberprzestępców poprzez zaszyfrowanie danych jest wystarczająco przerażająca ale przez wyciek skradzionych danych hakerzy stwarzają dodatkowe problemy. Oszuści wykorzystują skradzione dane jako swoistą dźwignię dla swojego niecnego procederu. Skutecznie próbują zastraszać organizacje, które zaraziły się ransomware, aby te zapłaciły, zamiast próbować samodzielnie odzyskać dane. „Zachętą” dla ofiar ma być to, że nawet jeżeli uda im się (po długotrwałej i kosztownej procedurze) odzyskać ich dane to i tak nadal grożą im dalsze straty – tym razem wizerunkowe. Cyberprzestępcy wprost bowiem zapowiadają w swoich groźbach, że jeśli okup nie zostanie zapłacony, ujawnią oni publicznie prywatne informacje.

Grupy ransomware, takie jak cyberprzestępcy stojący za Maze czy Sodinokibi, już zapowiedziały, że będą publikować prywatne informacje, jeśli nie zostaną opłacone. Taktyka staje się obecnie coraz bardziej powszechna. Eksperci szacują, że już ponad jeden na dziesięć ataków opiera się nie tylko na samym wymuszeniu ale i zawiera szantaż podania wykradzionych danych do publicznej wiadomości.

Garść statystyk

I tak na przykład badacze z Emsisoft przeanalizowali zgłoszenia kierowane na witrynę ID Ransomware. Jest to strona pozwalająca ofiarom takich przestępstw na zgłoszenie treści żądania okupu lub przykładowego, zaszyfrowanego pliku. Dzięki temu ofiary mogą dowiedzieć się jakiego rodzaju ransomware zostały one zainfekowane a eksperci od cyberbezpieczeństwa zyskują materiał statystyczny do badań. Wskutek tej analizy odkryto, że spośród 100 000 zgłoszeń związanych z atakami ransomware od stycznia do czerwca tego roku, aż 11642 dotyczy jawnych prób wykradzenia danych. Daje to nieco ponad 11% wszystkich ataków.

Na celowników przestępców znajdują się przede wszystkim organizacje z sektora prawnego, służby zdrowia i finansów bowiem atakujący słusznie zresztą zakładają, że posiadają one najbardziej wrażliwe dane.

Naukowcy ostrzegają też, że odsetek ataków ransomware, które kradną dane, może być jeszcze wyższy, ponieważ niektórzy atakujący robią to dyskretnie. Chodzi o to, że niektórzy z przestępców wykorzystują skradzione informacje jako podstawę do dodatkowych ataków. Ataki te mogą być skierowane nie tylko przeciwko pierwotnym ofiarom ale i innym podmiotom wymienionym w skradzionych przez przestępców dokumentach.

Różne sposoby działania ransomware

Naukowcy twierdzą też, że obecnie praktycznie wszystkie grupy ransomware mają możliwość wydobycia („eksfiltracji”) danych. Różnica w działaniu ogranicza się w zasadzie do tego czy dane są kradzione potajemnie czy też jawnie. W tym drugim przypadku pojawia się groźba ujawnienia danych w razie niezapłacenia okupu. Oczywiście wiąże się to z pewnymi utrudnieniami w złodziejskim fachu. Grupy, które kradną potajemnie, nie mogą wydobywać tyle danych, ile grupy chcące wykorzystać je jako dźwignię w swoim niecnym procederze. Nie jest to jednak dla nich przeszkodą w osiągnięciu korzyści – po prostu zabierają z komputerów ofiar tylko to co najcenniejsze: dane finansowe, wrażliwe dane osobowe, dane umożliwiające atak na inne podmioty oraz informacje kompromitujące samą ofiarę lub jej biznes.

Perspektywa naruszenia ochrony danych po samym ataku ransomware i przywróceniu danych na maszynach ofiary jest niepokojąca ponieważ ledwo co zaklejony wyciek i tak powoduje kolejne, liczne i kosztowne problemy z klientami lub organami regulacyjnymi. Zdaniem analityków ataki ransomware połączone z kradzieżą danych będą się tylko nasilać z bardzo prostego powodu – są opłacalne. Jednocześnie będą też wzrastać koszty i ryzyka związane z tymi incydentami a ponoszone bezpośrednio przez same ofiary.

Jak przeciwdziałać

Dlatego też organizacje powinny zwracać baczniejszą uwagę na podstawowe zasady cyberhigieny. Chodzi tu o bieżące stosowanie poprawek zabezpieczeń w celu ochrony przed znanymi lukami w zabezpieczeniach oraz wyłączanie zdalnych portów tam, gdzie nie są potrzebne. Dodatkowo warto zwrócić uwagę na segmentowanie sieci w celu powstrzymania przedostawania się oprogramowania ransomware lub szybkiego rozprzestrzeniania się tego złośliwego softu w sieci lokalnej. Warto także używać uwierzytelniania wieloskładnikowego taka aby nawet w razie ujawnienia hasła nie było możliwe uzyskanie dostępu do innych obszarów sieci. Kopie zapasowe powinny być regularnie robione i przechowywane offline, a organizacje muszą mieć plan pokazujący co dokładnie robić w przypadku naruszenia jej sieci przez ransomware.