Wiele firm mogłoby się uczyć od braci hakerskiej, jak szybko i sprawnie adaptować się do zmieniających się realiów. Każde bardziej znaczące wydarzenie czy moda są przeze nich bezlitośnie wykorzystywane jako wektor ataku socjotechnicznego. Nie powinno zatem dziwić, że eksploatują oni także temat pandemii koronawirusa. I nie chodzi tu wyłącznie o cokolwiek prymitywne ataki oparte na phishingu, lecz także o złożone kampanie bruteforce wynikające ze wzrostu popularności pracy zdalnej.

Praca zdalna a zagrożenia cyberbezpieczeństwa

Dla wielu przedsiębiorstw, które dotąd nie pałały entuzjazmem wobec pracy zdalnej, pandemia koronawirusa stanowi terapię szokową. Naprędce przygotowywane procedury i wdrażane narzędzia, z których każde może zostać wykorzystane do cyberataku z pewnością się do tego przyczyni. Po raz kolejny warto przywołać tutaj przykład Zooma, na którego „rzuciły się” nawet bardzo duże organizacje, a który nie spełniał deklarowanych norm bezpieczeństwa.

Wzrost liczby cyberzagrożeń spowodowanych wybuchem pandemii i koniecznością wdrożenia pracy zdalnej potwierdzają badania przeprowadzone przez CNBC. Ponad 1/3 dyrektorów departamentów technicznych w amerykańskich przedsiębiorstwach jest zdania, że liczba ataków phishingowych związanych z uruchomieniem pracy zdalnej wzrosła. Jeden z nich pokusił się nawet na oszacowanie tego wzrostu i twierdzi, że prób phishingu jest o nawet o 40% więcej niż w analogicznym okresie przed rokiem.

Remote Destkop Protocol celem ataków brutefoce

Atakujący nie ograniczają się jednak wyłącznie do phishingu. Eksperci firmy Kaspersky opublikowali raport na temat dużego wzrostu ataków brute force eksploatujących protokół RDP służący do uzyskiwania zdalnego dostępu do maszyn. Nie ma wątpliwości, że to także jest rezultatem wdrożenia pracy zdalnej – użytkownicy decydują się na włączenie RDP, by np. umożliwić firmowemu administratorowi skonfigurowanie niezbędnych do pracy narzędzi i usług na swoim domowym komputerze.

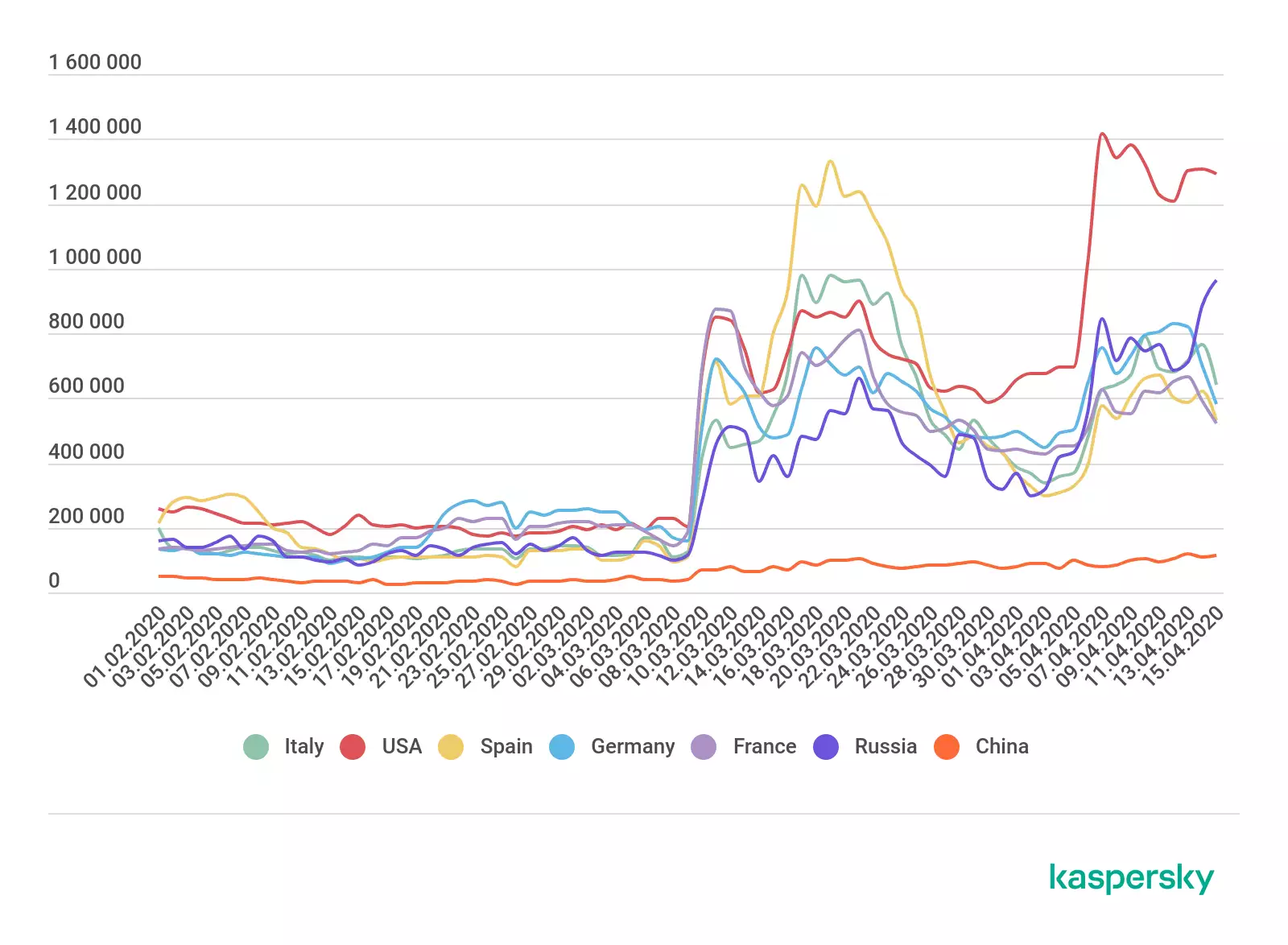

Dane firmy Kaspersky pozwalają zauważyć, że wzrost liczby ataków bruteforce’owych na RDP jest proporcjonalny do wzrostu liczby zakażeń w konkretnych państwach. Szczytowy wzrost zachorowań w danym ognisku pokrywa się ze wzrostem liczby ataków. W rezultacie na wykresie widoczne jest już znaczne zmniejszenie liczby ataków we Włoszech czy w Hiszpanii, ale także gigantyczny skok liczby ataków w USA. Tam na początku marca przeprowadzano siedmiokrotnie więcej ataków tego typu niż przed wybuchem pandemii. Zauważyć można także, że liczba ataków dramatycznie wzrosła we wszystkich państwach niemal tego samego dnia, co może sugerować, że kampania jest skoordynowana.

Zobacz też: Programy do wideokonferencji: Zoom, Jitsi i Telegram powalczą o użytkowników