W zeszłym tygodniu mieliśmy do czynienia z dość nietypowymi atakami dla okupu. Ofiarami nie była infrastruktura ogromnej korporacji, którą można byłoby szantażować, nie wykorzystano także złośliwego oprogramowania klasy ransomware. Zamiast tego doszło do dość tajemniczego włamania na prywatne repozytoria Git i porwania przechowywanego tam kodu dla okupu. Dziś, dzięki zbiorczemu raportowi przygotowanemu przez dostawców repozytoriów, o ataku wiemy więcej.

Zobacz też: Fala włamań do repozytoriów Git. Atakujący żądają okupu za skradziony kod

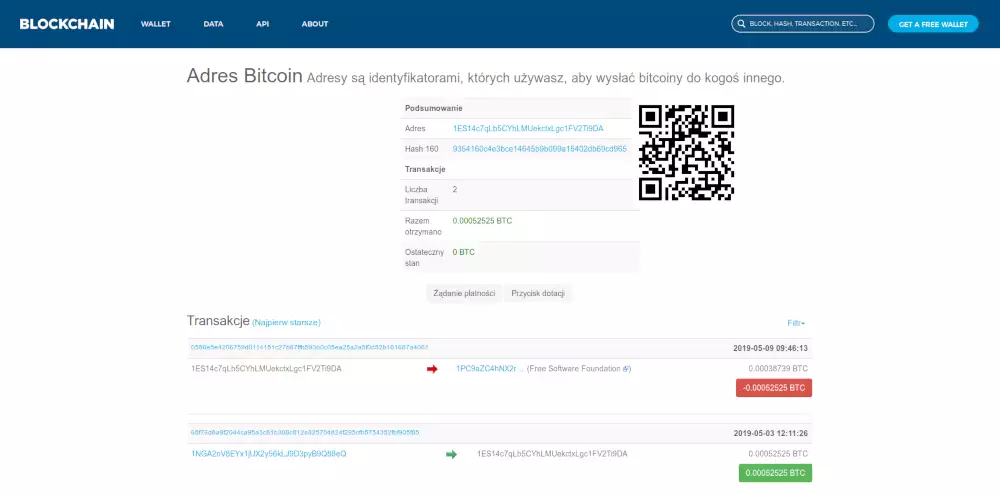

Gwoli przypomnienia – przed tygodniem kilkuset programistów posiadających konta w serwisach GitHub, GitLab oraz BitBucket straciło dostęp do swojego kodu. W repozytoriach zamiast niego znajdowała się tylko notatka zawierająca żądanie okupu. Porywacze podali adres swojego portfela, gdzie ofiary miały przekazać 0,1 bitcoina, czyli według ówczesnego kursu 2083 zł, a dzisiejszego… 3053 zł. W zamian porywacze deklarują zwrot kodu. W innym wypadku miał on zostać opublikowany lub wykorzystany „w inny sposób”.

Przez tydzień zmieniło się tu niewiele...

Przez tydzień zmieniło się tu niewiele... Rejestr transakcji w bitcoinowym blockchainie pozwala raczej powątpiewać w zadowolenie porywaczy. Na portfel trafiła dotąd równowartość kilkunastu złotych, która została przekazana na kolejny rachunek. Nie należy się dziwić, włamywacze „porwali” wyłącznie kod z repozytoriów online. Większość programistów po prostu przywróciła pierwotny stan dzięki przechowywaniu lokalnej kopii swojego repozytorium. Dobitnie świadczy o tym, że okupu nie wpłacił dosłownie nikt.

Zobacz też: Dziesięć lat badań nad koparkami kryptowalut: urobek wart 56 mln dolarów

O ile kampania nie okazała się tak fatalna w skutkach, jak z początku mogłoby się wydawać, tak wątpliwości może budzić samo włamanie. Jak doszło do tego, że konta w tak dużych usługach należące do setek, a może i tysięcy (raport milczy na temat liczby ofiar) nagle zostały wyczyszczone. Potwierdziły się pierwotne obawy, o których administracje wszystkich trzech serwisów wspominały już krótko po włamaniach. Winni są sami posiadacze kodu, którzy upubliczniają system kontroli wersji na serwach produkcyjnych.

...w przeciwieństwie do kursu bitcoina.

...w przeciwieństwie do kursu bitcoina. Nie jest to pierwszy taki przypadek, nie jest zapewne i ostatni. Według danych z 2016 roku nawet 0,7% z pierwszych 100 tys. stron w rankingu Alexa upublicznia lokalizację .git i pliki w .git/config postronnym. Administracja GitHuba, GitLaba i Bitbucketa zaleca sprawdzenie ustawień swojego serwera, a także włączenie dwuskładnikowej weryfikacji.