Zwracający uwagę tytuł niniejszej publikacji jest wprost proporcjonalny do entuzjazmu, z jakim internauci powitali nowe rozszerzenie do przeglądarki Chrome autorstwa Google – Password Checkup. Umożliwia ono sprawdzenie, czy wykorzystywane przez użytkownika hasła zostały upublicznione podczas któregoś z dotychczasowych wycieków danych. Problem w tym, że tytuł ten nie jest ani trochę przesadzony.

Password Checkup – o co chodzi?

Taki dodatek może być na pewno przydatny, jednak gdy na moment zastanowimy się, w jaki sposób musi działać, sytuacja staje się odrobinę niepokojąca.

Password Checkup lokalnie sprawdza wprowadzane przez użytkownika hasła, przetwarza je do wartości funkcji skrótu (Argon2), a następnie porównuje z bazą danych haseł, jakie przez lata wyciekały w gigantycznych ilościach z serwisów internetowych i usług. Jeśli wartości funkcji skrótu się zgadza, wówczas rozszerzenie informuje o tym użytkownika i zaleca mu zmianę hasła.

Password Checkup w akcji.

Password Checkup w akcji. Rozszerzenie Google nie jest oczywiście pierwszym tego typu dodatkiem do przeglądarek. Dotąd jednak korzystały one przede wszystkim z różnych serwisów internetowych pokroju Have I Been Pwnd. Google zdecydowało się na zupełnie inne podejście – samo zgromadziło bazę składającą się z 4 mld wyciekłych haseł. Następnie udostępniło dodatek do przeglądarki, który de facto rozpoznaje dane z formularzy, przetwarza je i porównuje z bazą.

Pod względem technicznym musimy się zatem zmierzyć z dwoma wnioskami. Po pierwsze, Password Checkup to spyware. Po drugie, Google właśnie przyznało się, że gromadzi nasze hasła.

Password Checkup – czy to bezpiecznie?

Trzeba przyznać, że poprzedzające zdanie brzmi cokolwiek przytłaczająco, ale paradoksalnie wizja nie jest aż tak katastrofalna, jak mogłoby się wydawać. Rzecz w tym, że skoro Google zgromadziło bazę składającą się z wcześniejszych wycieków, to mógł to wcześniej zrobić każdy. Wszak w ten sam sposób działa przywoływana już wcześniej usługa Have I Been Pwnd.

Wykorzystywanie funkcji skrótu jest skutecznym zabezpieczeniem, nie musimy się raczej martwić o to, hasło zostanie przejęte w scenariuszu man-in-the-middle ulokowanym pomiędzy rozszerzeniem a bazą Google. Ewentualne przejęcie możliwe jest wyłącznie lokalnie, ale wówczas atakujący może poznać hasło i bez „pomocy” Password Checkup. Google z całą pewnością nie może sobie pozwolić na kompromitację w tej kwestii i dołożyło starań, by dodatek działał tak bezpieczenie, jak to tylko możliwe.

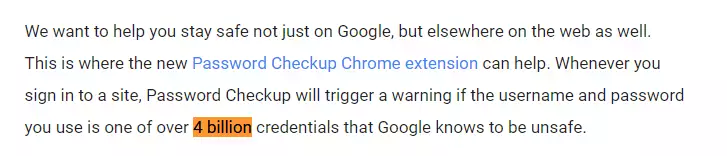

Google bez ogródek informuje, że zgromadziło 4 mld naszych haseł.

Google bez ogródek informuje, że zgromadziło 4 mld naszych haseł. Dla niektórych problematyczna może być jednak wspomniana już świadomość, że Google najzwyczajniej gromadzi wycieki, zaś użytkownicy nie mają tutaj wiele do powiedzenia, muszą potulnie wierzyć w dobre intencje i ufać rządzonej przez Sundara Pichaia korporacji. Tego samego zaufania oczekuje od nas Amazon ze swoimi głośnikami i Aleksą, podobnie jest z Facebookiem.

Jest jednak pewna różnica. Nie ma obowiązku korzystania z głośnika Echo Dot czy Facebooka, jeśli ktoś się na to decyduje, to robi to z własnej woli. Google zaś przed zgromadzeniem 4 miliardów naszych haseł nikogo nie zapytało o zdanie i posiada nasze dane czy tego chcemy, czy nie.