Można odnieść wrażenie, że za każdym razem, gdy prezentowane są nowe metody na biometryczne zabezpieczanie dostępu do urządzeń, ktoś na świecie mówi: sprawdzam. Bez problemu podrabiane są już linie papilarne, za pomocą zdjęć można oszukać algorytmy rozpoznawania twarzy, zaś wydrukowane w 3D głowy radzą sobie ze skanerami podczerwonymi. Warto zdawać sobie sprawę, że nawet w porównaniu z dużym wyciekiem tradycyjnych haseł, lichość biometrii stanowi poważny problem.

Kolejne metody biometrii padają jak muchy

Kolejne zabezpieczenia padają jedno za drugim, a sposoby na oszukanie algorytmów przetwarzających dane biometryczne są często relatywnie tanie. W rezultacie poszukiwanie kolejnych wymyślnych metod wciąż trwa. Po skanerach linii papilarnych, skanerach tęczówek, twarzy (2D) czy w końcu głowy (3D), korporacje IT (zainteresowane są między innymi Microsoft i Fujitsu) przymierzają się do skanowania... żył. A konkretnej żył w dłoni. Podobnie, jak w przypadku np. linii papilarnych, ich układ jest odrębny dla każdego człowieka.

Technicznie rzecz biorąc, żyły można skanować na kilka sposobów. Najlepszym wydaje się zastosowanie fotopletyzmografii, czyli tej samej metody, którą na przykład w smartwatchach wykorzystuje się do badania pulsu. Podczas fotopletyzmografii w stronę żył emitowane jest zielone lub czerwone światło – krew kolejno absorbuje i odbija fale o długościach charakterystycznych dla tych kolorów. To dlatego żyły na ciele mają kolor zielono-niebieski, a nie czerwony. Większa absorpcja światła zielonego oznacza większą ilość krwi, a to z kolei na podstawie różnic pozwala mierzyć puls.

Mapa żył złamana... woskową atrapą

Wydawać mogłoby się, że odtworzenie układu krwionośnego to znacznie większe wyzwanie niż na przykład wydrukowanie zdjęcia czyjejś twarzy (a tyle wystarczyło, by oszukać biometrię w smartfonach Samsung Galaxy S). Weryfikację za pomocą mapy żył uważa się za na tyle bezpieczną, że stosuje się w niektórych rządowych budynkach w Niemczech. Chroniona w ten sposób jest między innymi siedziba Bundesnachrichtendienst, czyli niemieckiego wywiadu zagranicznego. Nie wiadomo tylko, jak długo, gdyż podczas odbywającego się właśnie w Lipsku kongresu Chaos Communication biometria żylna została złamana przez znanego w środowisku Jana Krisslera.

Źródło: Jan Krissler via Motherboard

Źródło: Jan Krissler via Motherboard Do pokonania zabezpieczeń potrzebna jest oczywiście próbka mapy żył. Atakujący mogą ją wykraść, ale da się ją także odtworzyć na podstawie zdjęcia wykonanego za pomocą lustrzanki jednoobiektywowej pozbawionej filtra podczerwieni. Wystarczy fotografia zrobiona z pięciu metrów, by na jej podstawie odtworzyć układ żył. Z całą pewnością przechwycenie próbek znanego polityka o wysokich uprawnieniach nie jest niemożliwe – by zdobyć bezcenny materiał, wystarczy pojawić się na spotkaniu z wyborcami lub konferencji prasowej.

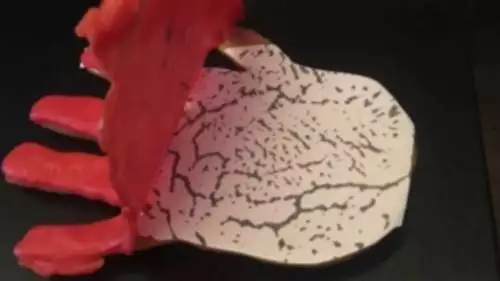

Następnie, na podstawie fotografii, odlano woskowy model dłoni, oczywiście z dokładnym odwzorowaniem układu żył. Tyle wystarczyło, by oszukać skanery – najprostsze z nich nie wykorzystują nawet wspomnianej przez fotopletyzmografii, a jedynie podczerwień. W rezultacie nie trzeba było nawet zapełniać woskowych żył cieczą, która miałaby naśladować krew, gdyż skaner działał tylko w oparciu o kontrasty i różnice w odbiciu fali. Autorzy ataku przekazali szczegóły rozwijającej biometrię żylną firmie Fujitsu, a całą sprawę podsumowali stwierdzeniem, że biometria to tak naprawdę wyścig zbrojeń między atakującymi i zabezpieczającymi.

Warto wspomnieć, że ten sam Jan Krissler,podczas zeszłorocznej odsłony Chaos Communication Congress w podobny sposób skradziono... linie papilarne niemieckiej Minister Obrony, Ursuli von der Leyen. Wystarczyło kilka ogólnodostępnych zdjęć z materiałów prasowych minister, by wydrukować w 3D cały jej palec z dokładnie odwzorowanym wzorem linii papilarnych. Tak przygotowana atrapa była w pełni funkcjonalna jako biometryczne potwierdzenie tożsamości.

Co robimy nie tak?

Dlaczego jest to potencjalnie bardziej niebezpieczne, niż kradzież tradycyjnych danych logowania? Niestety, w większości przypadków biometria jest wdrażania źle już na poziomie teoretycznym, gdyż stanowi jedyny składnik weryfikacji. Jeśli ze zhakowanego serwisu społecznościowego wycieknie na przykład wyłącznie mail, to konto wciąż jest chronione. W przypadku linii papilarnych czy innych dowodów biometrycznych, które stanowią zarówno login jak i hasło, wystarczy posiadać próbkę, by zdobyć pełny dostęp do urządzenia czy budynku.