Strona bravė.com a brave.com to istotna różnica.

Jedna literka sprytnie zakodowana

Jak się okazało cyberprzestępcy posługują się całkiem sprytną sztuczką polegającą na podszywaniu się pod oficjalną stronę internetową przeglądarki Brave i używaniu jej w reklamach Google do instalowania złośliwego oprogramowania, które przejmuje kontrolę nad przeglądarkami i kradnie poufne dane.

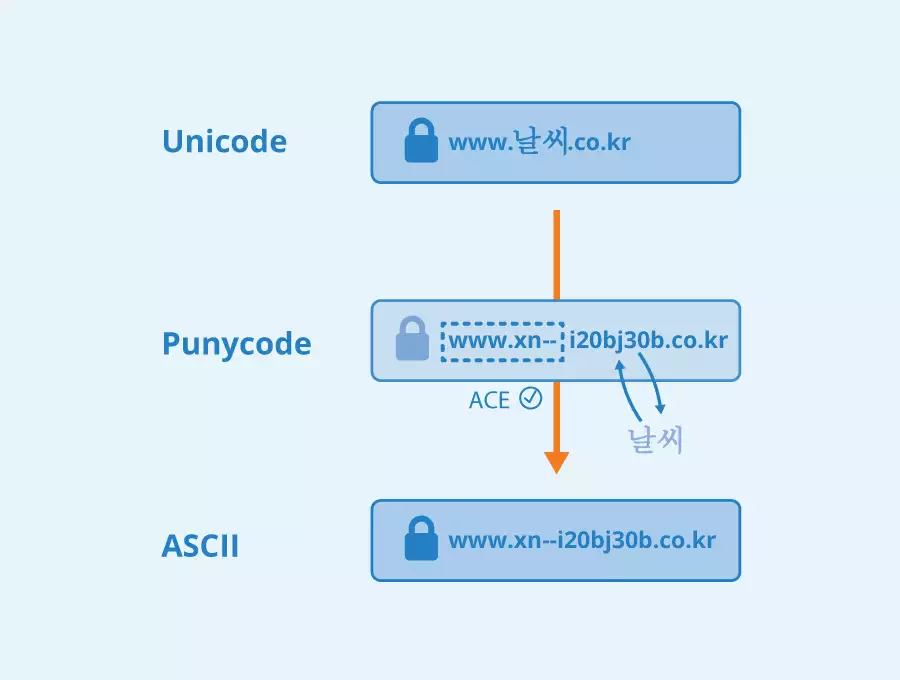

Atak polegał na zarejestrowaniu domeny xn--brav-yva[.]com, zakodowanego ciągu znaków, który używa tzw. punycode do reprezentowania nazwy bravė[.]com, która wyświetlana w paskach adresu przeglądarki jest łudząco podobna do brave.com, skąd ludzie pobierają przeglądarkę Brave. Bravė[.]com (zwróć uwagę na akcentowaną literę „e”) była niemal idealną repliką brave.com, z jednym kluczowym wyjątkiem: przycisk „Pobierz Brave” uruchamiał pobieranie pliku, który zainstalował złośliwe oprogramowanie.

Kusili reklamami żeby pobrać 303MB malware

Aby przyciągnąć ruch do fałszywej witryny, oszuści kupili reklamy w Google, które były wyświetlane, gdy ludzie szukali rzeczy związanych z przeglądarkami. Reklamy wyglądały całkiem zwyczajnie. Na przykład była to domena mckelveytees.com (witryny sprzedającej odzież dla profesjonalistów). Ale kiedy ludzie klikali jedną z takich reklam kierowała ich ona przez kilka domen pośredniczących, aż w końcu lądowali na bravė[.]com.

Jonathan Sampson pracujący nad Brave powiedział, że plik dostępny do pobrania zawierał obraz ISO o rozmiarze 303 MB. Wewnątrz znajdował się tylko jeden plik wykonywalny. VirusTotal wykazał, że kilka powszechnie stosowanych silników antymalware szybko zaczęło wykrywać te pliki ISO i EXE. Wykryte złośliwe oprogramowanie nosi kilka nazw, w tym ArechClient i SectopRat. Analiza przeprowadzona w 2019 roku przez firmę G Data wykazała, że jest to trojan zdalnego dostępu, który potrafi przesyłać strumieniowo bieżący pulpit użytkownika lub tworzyć drugi niewidoczny pulpit, z którego atakujący mogliby korzystać.

W kolejnej analizie opublikowanej w lutym G Data stwierdziło, że złośliwe oprogramowanie zostało zaktualizowane, aby dodać nowe funkcje i możliwości, w tym szyfrowaną komunikację z serwerami dowodzenia i kontroli (C&C) kontrolowanymi przez atakującego. Oddzielna analiza wykazała, że ma taż takie możliwości jak łączenie się z serwerem C2, profilowanie systemu, kradzież historii przeglądarki (w przypadku Chrome’a i Firefoksa).

Kto za tym stał? Podobna metoda ataku

Adres IP hostujący fałszywą witrynę Brave udostępniał też inne podejrzane domeny powstałe z wykorzystaniem punycode, w tym xn--ldgr-xvaj.com, xn--sgnal-m3a.com, xn-- teleram-ncb.com i xn--brav-8va.com. Oznaczają one odpowiednio: lędgėr.com, sīgnal.com, teleģram.com i bravę.com. Wszystkie domeny zostały zarejestrowane przez NameCheap.

Martijn Grooten, szef działu badań nad zagrożeniami w firmie Silent Push, szukał innych domen punycode zarejestrowanych przez NameCheap i korzystających z tego samego hosta internetowego. Trafił na siedem dodatkowych stron, które również były podejrzane:

xn--screncast-ehb.com—screēncast.com

xn--flghtsimulator-mdc.com—flghtsimulator.com.

xn--brav-eva.com—bravē.com

xn--xodus-hza.com—ēxodus.com

xn--tradingvew-8sb.com—tradingvīew.com

xn--torbrwser-zxb.com—torbrōwser.com

xn--tlegram-w7a.com—tēlegram.comGoogle usunęło złośliwe reklamy, gdy Brave zwrócił na nie uwagę firmy. NameCheap usunął złośliwe domeny od razu po otrzymaniu powiadomienia.

Ataki w oparciu o punycode

Jedną z rzeczy, które są charakterystyczne w tych atakach, jest to, że trudno je wykryć. Ponieważ atakujący ma pełną kontrolę nad domeną punycode, witryna oszusta będzie miała ważny certyfikat TLS. Kiedy ta domena zawiera dokładną replikę sfałszowanej witryny, nawet osoby świadome kwestii bezpieczeństwa mogą zostać oszukane a co dopiero mówić o osobach nie mających doświadczenia w pracy w IT.

Niestety, nie ma jasnych sposobów na uniknięcie tych zagrożeń poza poświęceniem kilku dodatkowych sekund na sprawdzenie adresu URL wyświetlanego na pasku adresu. Ataki z wykorzystaniem domen opartych na kodzie punycode nie są zresztą niczym specjalnie nowym.