Widzisz któryś z tych szczepów złośliwego oprogramowania w sieci firmowej? Przerwij wszystko co robisz, i zajmij się tym.

Dlaczego ransomware jest tak groźne

Dawno minęły czasy, kiedy grupy ransomware działały na zasadzie masowych kampanii spamowych w nadziei na zainfekowanie przypadkowych użytkowników w Internecie. Obecnie to prawdziwe cyberprzestępcze kartele z imponującymi umiejętnościami, narzędziami i budżetami. Współdziałają one na zasadzie wielopoziomowych partnerstw z innymi cyberprzestępcami. Działają oni jako łańcuch dostaw podziemia przestępczego, zapewniając gangom ransomware (i innym) dostęp do dużych zbiorów zainfekowanych systemów.

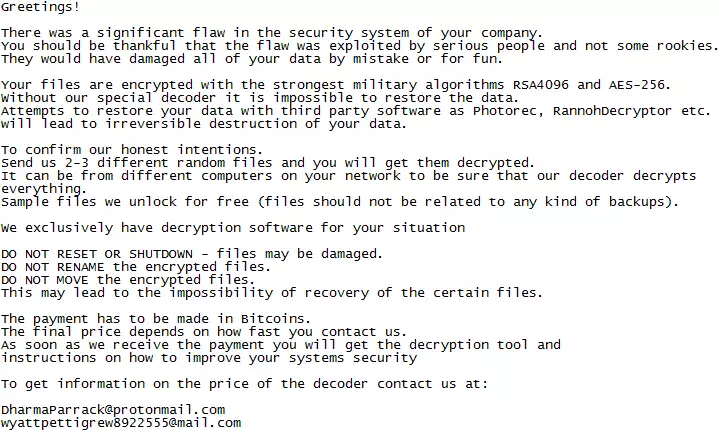

Systemy te, składające się ze zhakowanych punktów końcowych, urządzeń sieciowych z backdoorami czy po prostu komputerów zainfekowanych złośliwym oprogramowaniem, umożliwiają gangom ransomware łatwy dostęp do sieci korporacyjnych i szyfrowanie plików w celu zażądania ogromnych okupów.

Pomocnicy ransomware’u

Ci swoiści „brokerzy wstępnego dostępu” de facto handlują więc uzyskanym przez siebie początkowym dostępem do systemów. Oferują oni gangom wyspecjalizowanym w ransomware możliwość zaszyfrowania danych o potencjalnie dużej wartości, przechowywanych głównie w sieciach korporacyjnych.

Prawidłowe rozpoznanie oznak takiego początkowego dostępu jest często najłatwiejszym sposobem uniknięcia oprogramowania ransomware.

Badacze bezpieczeństwa z Advanced Intelligence, Binary Defense i Sophos opracowali listę, która powinna służyć jako „czerwony kod” dla każdej organizacji. Po wykryciu któregokolwiek z tych szczepów złośliwego oprogramowania administratorzy systemu powinni tak naprawdę porzucić wszystko, wprowadzić systemy do trybu offline oraz przeprowadzić audyt i usunąć złośliwe oprogramowanie traktując te zadania jako najwyższy priorytet.

Te nazwy to początki kłopotów

Emotet jest uważany za największy obecnie botnet złośliwego oprogramowania. Wiele infekcji ransomware zostało przypisanych do początkowych infekcji Emotetem. Zwykle Emotet sprzedawał dostęp do swoich zainfekowanych systemów innym gangom, które później sprzedawały własny dostęp do gangów ransomware. Obecnie najczęstszy łańcuch infekcji ransomware powiązany z Emotetem to: Emotet - Trickbot – Ryuk.

Trickbot to botnet, który infekuje własne ofiary, ale jest również znany z kupowania dostępu do systemów zainfekowanych Emotetem w celu zwiększenia liczby komputerów, na który się finalnie znajdzie. W ciągu ostatnich dwóch lat analitycy bezpieczeństwa widzieli, jak Trickbot sprzedaje dostęp do swoich systemów gangom cyberprzestępczym, które później wdrożyły Ryuk, a następnie oprogramowanie ransomware Conti.

BazarLoader jest modułowym backdoorem postrzeganym jako punkt początkowy infekcji ransomware Ryuk.

Sprawdź oferty pracy na TeamQuest

QakBot, Pinkslipbot, Qbot lub Quakbot jest czasami określany w społeczności analityków bezpieczeństwa jako „wolniejszy” Emotet, ponieważ zwykle robi to, co robi Emotet, ale kilka miesięcy później. Mając go na swoich komputerach nie czekalibyśmy jednak z założonymi rękami.

SDBBot to szczep złośliwego oprogramowania obsługiwany przez grupę cyberprzestępczą zwaną TA505. Po nim często „idzie” ransomware Clop.

Dridex wpuszcza na Twój sprzęt ransomware BitPaymer lub DoppelPaymer. Zloader, który późno pojawił się w grze „zainstaluj oprogramowanie ransomware”, szybko nadrabia zaległości i nawiązał już współpracę z Egregor i Ryuk. Buer, lub Buer Loader to oznaka nadchodzącej infekcji Ryukiem. Inne alarmujące nazwy malware to: Phorpiex (instaluje ransomware Phorpiex), Trik czy CobaltStrike.