Rok 2017 zostanie przez zainteresowanych cyberbezpieczeństwem zapamiętany na długo. W pewnym sensie nakreślił on krajobraz zagrożeń i jaskrawo uwydatnił jedno z aktualnie najgroźniejszych – ransomware. To właśnie przez doświadczenie WannaCry uświadomiło nam, jak potężnym orężem w rękach cyberprzestępców może być oprogramowanie szyfrujące pliki i paraliżujące infrastruktury całych miast, korporacji czy instytucji międzynarodowych. Myli się jednak ten, kto myśli, że WannaCry to pieśń przeszłości.

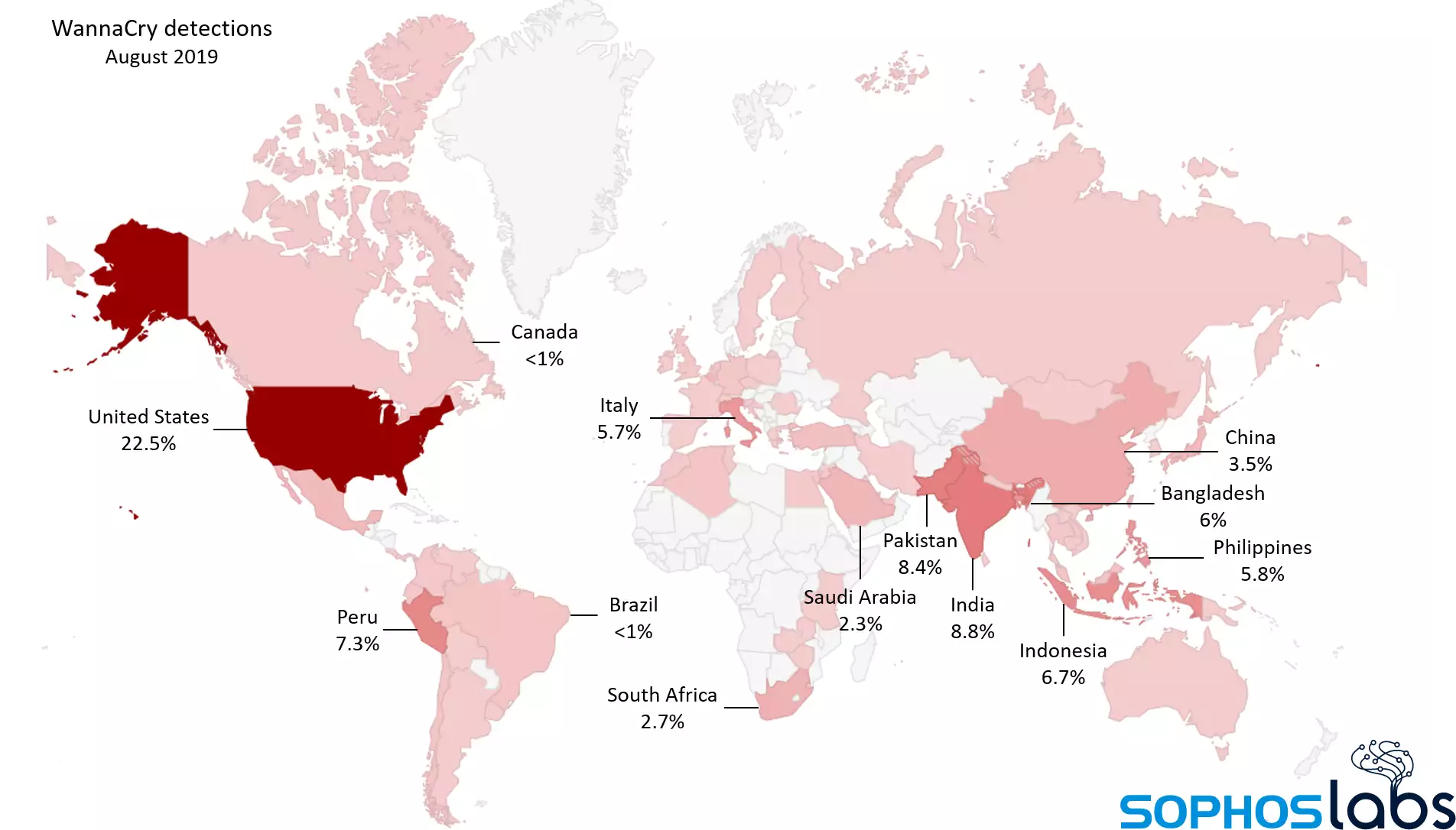

Najwięcej prób infekcji dokonywanych jest w USA.

Najwięcej prób infekcji dokonywanych jest w USA. WannaCry, czyli ransomware wchodzi do gry

Gwoli przypomnienia, ransomware WannaCry wykorzystywało do infekcji podatność systemów Windows znaną jako Eternal Blue. Informacje o niej posiadało w swojej obszernej bazie wszelkiej maści exploitów i szkodników National Security Agency i to stamtąd one wyciekły, według niektórych komentatorów – nie przypadkowo. Eternal Blue stanowiła podatność protokołu Server Message Block (SMB v2), zaś scenariusz ataku przypominał w dużym stopniu nasze bieżące problemy z BlueKeep, co zresztą jest powodem do częstych porównań.

Zarówno w przypadku, jak i Eternal Blue, do ataku wystarczyła uruchomiona usługa Windowsa. W pierwszym przypadku była to wspomniana starsza wersja implementacji protokołu Samby, BlueKeep wykorzystuję natomiast systemową usługę zdalnego pulpitu. Nie jest wymagana żadne działanie użytkownika atakowanej maszyny – wystarczy wykorzystać odpowiedni port na niezabezpieczonej maszynie, by dokonać skutecznego ataku. Droga stoi otworem do penetracji całej infrastruktury i na przykład zaszyfrowania plików na komputerach będących jej częścią.

WannaCry dwa lata później wciąż zbiera żniwo

Dzięki raportowi przygotowanemu przez badaczy z Sonos dowiadujemy się, że ówczesne rozwiązanie problemu (WannaCry sprawdzało czy rozwiązuje się pewna domena – jej rejestracja wystarczyła, by wstrzymać pandemię) wcale nie oznacza, że zagrożenie zostało zażegnane. WannaCry skutecznie infekuje nadal, lecz pod wieloma innymi nazwami. Eksperci oszacowali liczbę aktywnie wykorzystywanych wariacji na ponad 12 tys., zaś w samym sierpniu bieżącego roku odnotowano ponad 4,3 mln prób ataku.

Te wartości robią wrażenie, ale z badań przeprowadzonych przez Sophos można wyciągnąć także pocieszające wnioski – lwia część rozprzestrzeniających się dziś po sieci odmian WannaCry to oprogramowanie bardzo niskiej jakości, najczęściej niezdolne do skutecznego wykorzystania Eternal Blue i szyfrowania plików. Pokazuje to jednak, że nawet wiele miesięcy, a nawet lat, po pierwszej fali ataków zagrożenia tej klasy nadal pozostają żywe. To wartościowe informacje w obliczu potencjalnej powtórki z historii za sprawą wykorzystania BlueKeep.

Zobacz też: Exploit BlueKeep może już kupić każdy, trafił do narzędzi pentesterskich