Cyberataki to nasza codzienność. Funkcjonują jako pojęcie w naszej świadomości i języku. Jednak - pomimo raportów, ostrzeżeń i opracowań firm dostarczających rozwiązania bezpieczeństwa, jednostek odpowiedzialnych za reagowanie na incydenty bezpieczeństwa, instytucji finansowych, czy wreszcie - bardzo aktywnych w ostrzeganiu i kształtowaniu świadomości bezpieczeństwa, pasjonatów i ekspertów - wciąż żyjemy w błogim przeświadczeniu, że “nas to nie dotyczy”. Ułatwia to przestępcom - sprawcom cyberataków realizowanie swoich celów - od kradzieży pieniędzy i danych, po blokadę możliwości działania atakowanych. Stojąc po drugiej stronie barykady, warto uzbroić się wiedzę o sposobach działania agresorów - co więcej - wiedzę tę aktualizować, jednocześnie stale się zbrojąc. Pierwszym krokiem jest poznanie metod i technik obecnie najczęściej wykorzystywanych przez przestępców. To utrudni (a w niektórych przypadkach - uniemożliwi) działanie na naszą szkodę. Chcę podkreślić, że poniższa lista nie jest zamknięta – w krajobrazie bezpieczeństwa jest wielu aktorów i ukrytych artefaktów, co wciąż zmienia jego wygląd i wpływ na obserwatora. Zapraszam do lektury.

1. Inżynieria społeczna (socjotechnika)

Inżynieria społeczna to proces manipulowania ludźmi w celu uzyskania informacji lub nakłonienia ich do wykonania żądanych przez atakującego czynności, w celu ujawnienia kluczowych informacji (np. podania numeru karty kredytowej, danych osobowych, podania loginu i hasła użytkownika w kluczowym systemie firmy, itp.). Ataki bazujące na socjotechnice, są realizowane głównie na większą skalę (np. phishing), natomiast ataki ukierunkowane (spear-phishing) - na znacznie mniejszą i mają na celu pozyskanie przez atakującego nieuprawnionego dostępu do informacji instytucji, firmy.

Więcej o phishingu? Tutaj

2. Ransomware

Źródło: twitter.com/malwrhunterteam/s

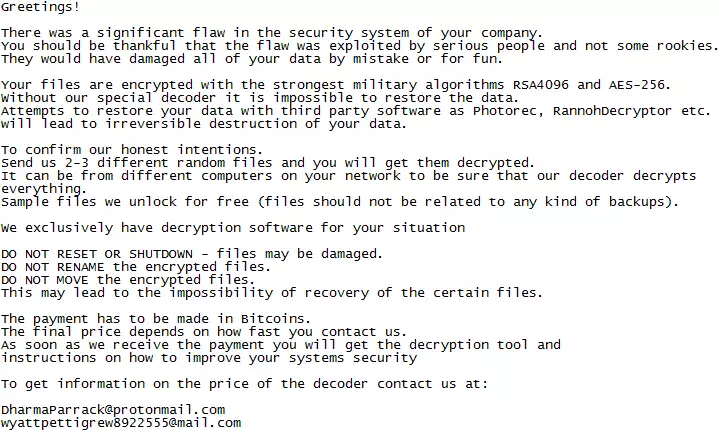

Źródło: twitter.com/malwrhunterteam/s Ransomware to złośliwe oprogramowanie specjalnego rodzaju. Po zainfekowaniu komputera szyfruje wszystkie, pliki a przestępcy przy wykorzystaniu tego oprogramowania żądają opłaty (okupu) za przesłanie klucza, który umożliwi odszyfrowanie plików, tym samym - ich odzyskanie. Nigdy nie ma pewności, czy zapłata okupu umożliwi odzyskanie zaszyfrowanych danych. Ransomware to obecnie najczęściej występujące zagrożenie, wobec czego powstała międzynarodowa inicjatywa No More Ransom - mająca na celu edukację, uświadamianie i pomoc ofiarom wymuszeń. Serwis No More Ransom powstał w 2016 r. przy współpracy Europolu, National High Tech Crime Unit, Kaspersky Lab i McAfee. Udostępnia on m.in. narzędzia deszyfrujące, za jego pośrednictwem odzyskania utraconych danych, bez konieczności płacenia okupu.

Obecnie, w Stanach Zjednoczonych Ameryki ataki tego typu sparaliżowały działanie kilku stanów, w niektórych został ogłoszony stan wyjątkowy (mówi się nawet o “Wojnie ransomware”).

3. Odmowa usługi: DoS (Denial of Service)

Polegają na stałym wysyłaniu określonych typów pakietów na sieciowy adres IP atakowanego serwisu – w celu wysycenia pasma na łączu internetowym, do którego podłączony jest serwis internetowy. Ataki typu DoS mogą także wykorzystać luki w protokołach internetowych, angażując zasoby informatyczne atakowanego serwisu (np. serwera), doprowadzając do do ich wyczerpania i tym samym - zablokowania dostępu do niego. Ataki DoS są zwykle stosowane jako pierwszy krok do włamania do sieci i podłączonych do niej urządzeń. Zmodyfikowane i bardziej wyrafinowane odmiany tego ataku to DDoS - Distributed Denial of Service, DRDoS - Distributed Reflection Denial of Service, Amplification DDoS. Metod tych przybywa, ewoluują też do najwyższych warstw komunikacji internetowej.

4. Man-in-the-middle, Man-in-the browser

Atak typu man-in-the-middle (Mitm) to proces, w którym przestępca przerywa komunikację między nadawcą a odbiorcą w niezauważalny sposób, poprzez umieszczenie atakującego lub złośliwego oprogramowania pomiędzy nadawcą a odbiorcą, aby pobierać poufne dane z tej komunikacji. Ataki te mogą być bardzo skuteczne i dość trudne do wykrycia, zwłaszcza dla nieświadomych użytkowników. W niektórych przypadkach, przestępcy mogą zamaskować się jako odbiorca, dzięki czemu ukrywają swoją prawdziwą tożsamość przed nadawcą. Wszelkie nieszyfrowane informacje mogą być łatwo przechwycone przez hakerów wykorzystujących tę technikę ataku.

Nowszy wariant ataku Man-in-the-middle, to Man-in-the-browser (Mitb). Atakujący korzysta z jednej z wielu metod, aby wprowadzić złośliwy kod do przeglądarki internetowej zainstalowanej na komputerze ofiary, po to aby dyskretnie rejestrować dane przesyłane między przeglądarką ofiary a różnymi miejscami docelowymi, których adresy atakujący zamieszcza w kodzie “szkodnika”. W ostatnich latach, ataki Man-in-the-browser są coraz bardziej popularne, ponieważ atakujący ma większe pole rażenia (dotyka więcej użytkowników). Jeśli interesują Cię szczegóły tej metody - tutaj.

5. Skrypty między witrynami internetowymi

Skrypty cross-site scripting (XSS) to metoda, wykorzystująca luki w zabezpieczeniu strony internetowej, umożliwiająca przestępcom umieszczenie szkodliwego skryptu na zaufanej stronie lub w zaufanej aplikacji. To powoduje zainstalowanie złośliwego oprogramowania w przeglądarkach użytkowników. XSS może być wykorzystywany do różnych sposobów, takich jak wgrania złośliwego oprogramowania, szpiegowanie kamery internetowej i mikrofonu, nagrywanie ekranów, instalowanie wtyczek itp. Ataki XSS przyjmują różne postaci, zwykle mają na celu gromadzenie prywatnych danych, przekierowywanie ofiar na strony kontrolowane przez przestępców, lub zmuszenie komputerów do wykonywania zadań w imieniu atakującego. Jedną z ofiar ataku, w którym m.in. wykorzystano XSS, była Komisja Nadzoru Finansowego (2017).

6. Podniesienie uprawnień

W tym ataku, przestępca uzyskuje uprzywilejowany dostęp do urządzeń sieciowych za pomocą błędu programowego lub błędu sieciowego, który pomoże atakującym przeniknąć do krytycznych danych. Podniesienie uprawnień można podzielić na pionowe i poziome. W pionie, hakerzy będą mogli uzyskać dostęp do danych wyższego poziomu, podczas gdy poziomie uprawnienia są równorzędne, pozwalając na dostęp do danych innego użytkownika na tych samych uprawnieniach.

7. Ataki na DNS - Domain Name System (System Nazw Domen)

Usługa Domain Name System służy do rozwiązywania nazw domen na adresy IP. Z punktu widzenia krytyczności jej działania dla Internetu, serwery DNS powinny odpowiadać na zapytania tylko od ograniczonej grupy adresów. W przeciwnym razie, niezabezpieczony (otwarty) DNS jest łatwym celem ataków, w których napastnicy wykorzystują inne metody ataku, takie jak DDoS, DRDoS. Atak ten dotkliwie odczuł home.pl oraz jego klienci w ubiegłym roku, ze szczegółami można zapoznać się w dokumencie „Raport roczny 2018 z działalności CERT Polska”.

8. Ataki 0-Day, Zero-Day

Zero day to sytuacja, w której oprogramowanie, aplikacja funkcjonuje z luką bezpieczeństwa nieznaną dostawcy (twórcy) oprogramowania i nie rozpoznawaną np. przez oprogramowanie antywirusowe. Nazywana jest również luką lub exploitem Zero-Day.

Czas ich istnienia zależy od tego, jak szybko producent poradzi sobie z wydaniem poprawek usuwających błędy tego typu. Atak Zero-Day to sytuacja, gdy odkrycie luki w zabezpieczeniach i atak następują tego samego dnia. Hakerzy zwykle wykorzystują Zero-Day ujawniony publicznie, aby wykorzystać go później. Project Zero to grupa ekspertów bezpieczeństwa zatrudnianych przez Google, specjalizująca się w wykrywaniu luk zero-day, tajnych błędów, które potencjalnie mogą być wykorzystane do włamania przez przestępców. Na swoim blogu upublicznia informacje związane z błędami Zero-Day, wraz ze szczegółami technicznymi. Najnowsze doniesienia na temat 0 day dotyczą Windows.

9. Zdalne wykonanie kodu (RCE - Remote Code Execution)

Zdalne wykonanie kodu to luka (inaczej podatność) w oprogramowaniu, która umożliwia atakującemu uzyskanie dostępu do obcego urządzenia komputerowego (na którym zainstalowane jest “dziurawa” aplikacja i wprowadzania zmian, wykonywania poleceń, bez względu na to gdzie urządzenie jest zlokalizowane. Mogą ułatwić osobie atakującej możliwość wykonania złośliwego kodu i przejęcia pełnej kontroli nad systemem, którego dotyczy luka, z uprawnieniami użytkownika uruchamiającego aplikację. Po uzyskaniu dostępu do systemu, atakujący często próbują podnieść swoje uprawnienia. Najnowsze RCE znaleziono w serwerze poczty Exim.

10. APT (Advanced Persistent Threats)

To zaawansowane, długotrwałe ataki realizowane najczęściej przez grupy kojarzone ze służbami specjalnymi różnych krajów. Grupy te dysponują infrastrukturą, sporymi środkami i narzędziami, które umożliwiają im prowadzenie ataków tego typu - penetrować i inwigilować organizacje miesiącami, a nawet latami. APT dotyczą głównie firm. Indywidualni użytkownicy mogą być użyteczni z punktu widzenia dalszych ataków, gdzie celem są ich bliscy, przyjaciele zajmujący ważne stanowiska w dużych firmach. Szkody wyrządzone przez APT, są znacznie bardziej poważne od tych spowodowanych innymi atakami.

Głównym celem APT, jest własność intelektualna. Najbardziej znanym scenariuszem jest identyfikacja pracownika z dostępem do wrażliwych danych (najlepiej osoby, która nie jest świadoma wszystkich kwestii związanych z bezpieczeństwem), w celu infiltracji sieci i zebrania wszystkich danych na komputerze tego pracownika. Ataki grup APT standardowo wykorzystują nieznane wcześniej podatności (0-day’e), które coraz częściej dotyczą też komponentów coraz niższego poziomu, także sprzętowego.