Programy bug bounty prowadzi dziś każda szanująca się korporacja IT. Wręcz pewnym nietaktem jest lekceważenie społeczności i białych kapeluszy w procesie odnajdywania podatności w oprogramowaniu. O tym, że przyznawanie relatywnie wysokich nagród pieniężnych za znalezione dziury ma bezpośrednie przełożenie na bezpieczeństwo końcowego użytkownika, dobrze zdaje sobie sprawę Google.

O tym, jak ważne jest prowadzenie programów bug bounty, najlepiej osobnego na każdy produkt, przekonało się w ciągu ostatnich miesięcy Apple. Autor zasygnalizowanej w lutym podatności KeySteal odmówił udostępnienia producentowi jakichkolwiek informacji o luce w macOS-ie, gdyż ten nie prowadził dla tego systemu programu nagradzania: „Apple wciąż nie ma programu bug bounty (dla macOS-a), więc pretensje możecie mieć do nich” – pisał wówczas autor.

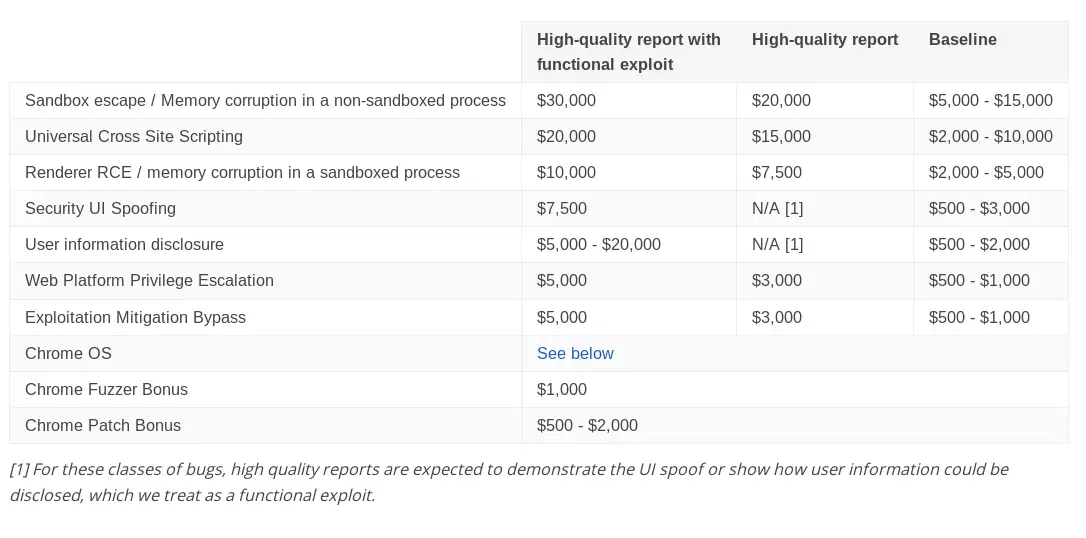

Błędów Apple nie ma zamiaru powielić Google. Korporacja prowadzone przez Sundara Pichaia właśnie ogłosiła duże zmiany w swoim programie bug bounty. Duże, nie dlatego, że zostaje on w jakiś sposób przebudowany, lecz dlatego, że znacznie wzrosną wysokości nagród. W Chrome Vulnerability Reward Program właśnie trzykrotnie zwiększono maksymalną nagrodę podstawową – z 5 do 15 tys. dolarów. Ponadto podwojono wysokość nagrody za „zgłoszenia wysokiej jakości” – z 15 do 30 tys. dolarów.

Podwojone zostają nagrody także bonusy Chrome Fuzzer, których wysokość wynosi aktualnie 1 tys. dolarów w przypadku podatności Chrome OS-a pozwalających na włamanie do Chromebooków lub Chromeboksów z poziomu trybu gościa nagrodę podniesiona do 150 tys. dolarów. Ponadto w przypadku desktopowego systemu Google wydzielono nowe kategorie luk – podatności w firmware i takie, które pozwalają ominąć ekran blokady.

Nowości nie mogły ominąć także odsłony programu dotyczącej urządzeń mobilnych – Google Play Security Reward Program. Za odnalezienie luki pozwalającej na zdalne wykonanie kodu Google płaci odtąd czterokrotnie więcej niż dotychczas, czyli 20 tys. dolarów. Trzykrotnie, do 3 tys. zwiększyła się nagroda za kradzież danych z aplikacji oraz uzyskanie dostępu do chronionych komponentów.

Więcej informacji na temat zapowiedzianych dziś zmian można znaleźć na łamach Google Security Blog.

Zobacz też: Szukanie dziury w całym popłaca – Google podsumowuje rok w programie bug bounty