Jesienią 2016 roku doszło do włamania na serwery firmy TeamViewer, która znana jest powszechnie z rozwijania bodaj najpopularniejszego wieloplatformowego oprogramowania umożliwiającego zdalny dostęp do urządzeń. Trzy lata musieliśmy czekać na ujawnienie ataku, który – co determinuje sama funkcjonalność ataku – mógł mieć katastrofalne skutki dla milionów użytkowników na całym świecie.

Włamanie do TeamViewera zostało ujawnione na łamach tygodnika Der Spiegel. Jesienią 2016 roku dojść miał do skutecznego sforsowania infrastruktury TeamViewera. Nie są znane szczegóły, niemniej firma stanowczo zaprzeczyła, aby doszło do wycieku danych, przejęcia kont czy w końcu uzyskania przez napastników zdalnego dostępu do czyjegoś pulpitu. Atak miał zostać zidentyfikowany na tyle szybko, że nie doszło do żadnych szkód.

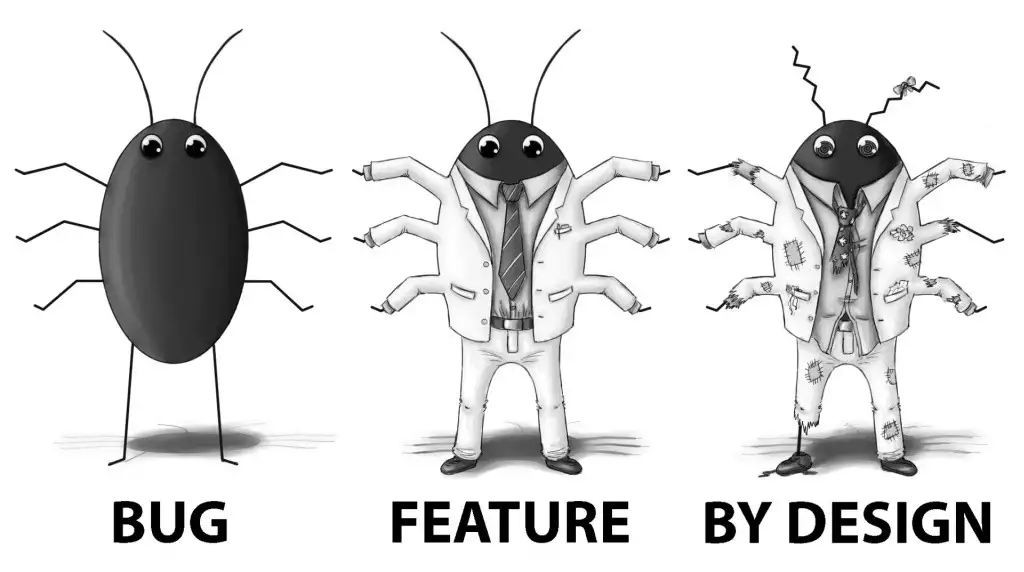

To tyle, jeśli chodzi o wersję oficjalną, pochodzącą od osób, które przez 3 lata ukrywały informację o włamaniu. Nie sposób jednak rozpatrywać tego incydentu poza kontekstem samego TeamViewera. Jednym jest włamanie do producenta rozwijającego pakiet biurowy czy edytor grafiki, a czym innym atak na dostawcę oprogramowania pozwalającego na uzyskanie zdalnego dostępu do maszyny z zainstalowanym klientem z każdego miejsca na świecie.

Zobacz też: Wiadomo więcej o włamaniu do Stack Overflow, jednak doszło do wycieku danych

Z artykułu Der Spiegel dowiedzieć można się także, dlaczego przez 3 lata skrupulatnie ukrywano informację o ataku. Decyzją taką podjęto dlatego, że w toku śledztwa nie ustalono żadnych negatywnych następstw dla użytkowników – zarówno ich dane, jak i komputery miały być bezpieczne. Na tej podstawie podjęto decyzję, że nie ma potrzeby wywoływać zbędnej paniki wśród użytkowników szczególnie wrażliwego programu.

W całej sprawie powinno zwracać uwagę, że także w 2016 r. doszło do serii ataków na… konta użytkowników TeamViewera i przejęć kontroli nad komputerami. Wówczas administracja usługi obwiniła użytkowników, którzy mieli rzekomo używać słabych haseł. Później za ten ton TeamViewer musiał przepraszać, zaś część ofiar zwracała uwagę, że ich hasła były na tyle silne, że o skutecznym ataku brute force nie mogło być mowy.

Zobacz też: Wiadomo więcej o włamaniach na konta Git – przyczyniły się same ofiary

Dziś TeamViewer zaprzecza także, by ujawnione właśnie włamanie i seria ataków na konta użytkowników miały ze sobą cokolwiek wspólnego. Musimy wierzyć im na słowo. Trzeba jednak przyznać, że obowiązki dotyczące incydentów, jakie stanowi Ogólne rozporządzenie ochrony danych ma swoje pozytywne skutki – gdyby takie prawo działało w 2016 roku, a informacje o ataku zostałyby ujawnione, TeamViewer zostałby pociągnięty do odpowiedzialności.