Ataki phishingowe nakierowywane są przede wszystkim na najmniej zaawansowanych internautów. Daje to atakującym nieco swobody w przygotowywaniu wiadomości podszywających się na przykład pod serwisy bankowe. Bardziej doświadczone oko z łatwością wyłapałoby niedopracowane grafiki, błędy językowe i inne drobnostki, które mogą zaważyć na sukcesie lub porażce ataku. A co jeśli atak będzie tak dopracowany i sprytny, że z łatwością złapią się na niego nawet najbardziej zaawansowani użytkownicy?

Facebook Login Phishing Campaign

Na ślady diabelsko wręcz dopracowanej i przemyślanej kampanii phishingowej trafili twórcy menedżera haseł Myki. Nazwali ją po prostu Facebook Login Phishing Campaign. Jak wskazuje sama nazwa, atakujący podszywają się pod pod mechanizm Facebook Login, czyli wykorzystywaną powszechnie przez serwisy metodę logowania w oparciu dane z serwisu Marka Zuckerberga. Niebieski przycisk jest doskonale znany zdecydowanej większości internautów i wszechobecny – nie ma zatem mowy, by wzbudził czyjekolwiek podejrzenia.

Ba, jest to genialna zagrywka socjotechniczna – przycisku Facebook Login używamy na ogół na nowo odkrytych, niezaufanych stronach. Jest on na nich wręcz jednym znajomym elementem. Pozostajemy ostrożni wobec serwisu, nie spodziewając się, że zagrożenie czyha właśnie w znanym dobrze przycisku logowania. Atakujący skłaniają ofiarę do logowania w celu uzyskania dostępu do artykułu – ten proces także jest znany ofierze i zdecydowana większość internautów miała z nim do czynienia wielokrotnie. Nawet jeśli cała strona wygląda niezbyt przekonująco, to Facebook Login dopracowany jest w najdrobniejszych szczegółach i w ten sposób sam się uwiarygadnia Majstersztyk.

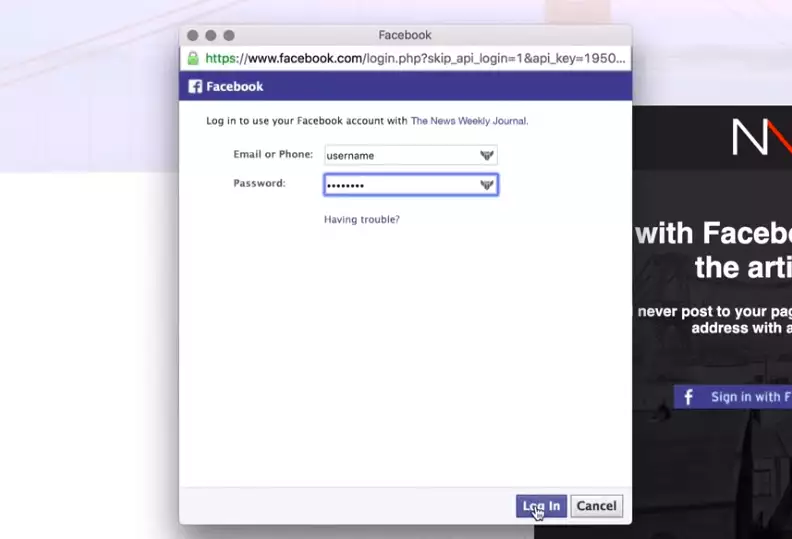

Przycisk oczywiście jest fałszywy, podobnie jak okno logowania, które wyświetlane jest po jego kliknięciu. Nie ma ono nic wspólnego z Facebook Login, lecz jest wierną kopią wykonaną w HTML-u, CSS-ie i z użyciem bliźniaczo podobnych grafik. Wszystko to stanowi makietę służącą do przechwytywania danych. Najprostszym sposobem, by przekonać się, że nie mamy do czynienia z prawdziwym oknem Facebook Login, jest próba przeciągnięcia okna poza krawędź przeglądarki. Wówczas stanie się jasne, że nie mamy tu do czynienia z osobnym natywnym oknem, lecz z makietą wyświetlaną na przygotowanej przez atakującego stronie.

Makieta wykorzystywana do przechwycenia danych.

Makieta wykorzystywana do przechwycenia danych. To genialne w swej prostocie rozwiązanie. Zastanówmy się na moment, na jakie czynniki zwracamy uwagę, doszukując się oszustwa. W pierwszej kolejności zapewne zwracamy uwagę na adres, łącznie homografami, następnie na zieloną kłódkę sygnalizującą ważny certyfikat. Ale atakujący nie musieli stosować wybiegów z homografią czy fałszywymi certyfikatami, gdyż całe spreparowane jest całe okno – zielona kłódka to zatem nic innego niż grafika, zaś domena (nie dopatrzymy się w niej żadnych błędów) jest po prostu ciągiem znaków i nie musi być jakkolwiek rozwiązywalna.

Jak się chronić?

Przed kradzieżą danych nie ochroni nas więc ani przeglądarka, ani antywirus. Jak dotąd napotkano tylko formularze logowania podszywające się pod Facebook Login, ale niewykluczone, że w ten sam sposób odtworzono wiernie także analogiczny mechanizm Google. W tej chwili nie dysponujemy skutecznymi mechanizmami prewencji – najlepiej przy każdym użyciu Facebook Login spróbować przeciągnięcia okna poza okno przeglądarki. Jeśli ruch będzie możliwy tylko w obrębie okna przeglądarki, to możemy być pewni, że ktoś chce skraść nasze dane. Warto też zwrócić uwagę, czy obramowanie okna jest zgodne z obramowaniem systemowym.