Eksperci ds. bezpieczeństwa firmy BlackBerry w partnerstwie z analitykami KPMG odkryli w ostatnim czasie nowe zagrożenie typu ransomware, które wyróżnia się w swojej klasie. Nieczęsto bowiem zdarza się, aby tego typu szkodniki były przygotowane w języku Java, w właśnie z taką sytuacją mamy do czynienia w przypadku Tycoona. W rezultacie ofiarami mogą stać się zarówno posiadacze maszyn z Windowsem, jak i Linuksem.

Tycoon, czyli ransomware w Javie

Po raz pierwszy aktywność ransomware Tycoon zauważono w grudniu 2019 r. Już wówczas zwracało ono uwagę, gdyż dystrybuowane jest jako zainfekowane środowisko uruchomieniowe Java RE. Tycoon nie tylko zyskało w ten sposób wieloplatformowość, ale także – dzięki temu, że jest kompilowane do Jimage – sprawnie unika wykrycia przez część systemów antywirusowych. Według Erica Milama z BlackBerry atakujący coraz częściej będą posługiwać się nieoczywistymi technikami i metodami, których dotąd nie kojarzyliśmy z dystrybucją złośliwego oprogramowania.

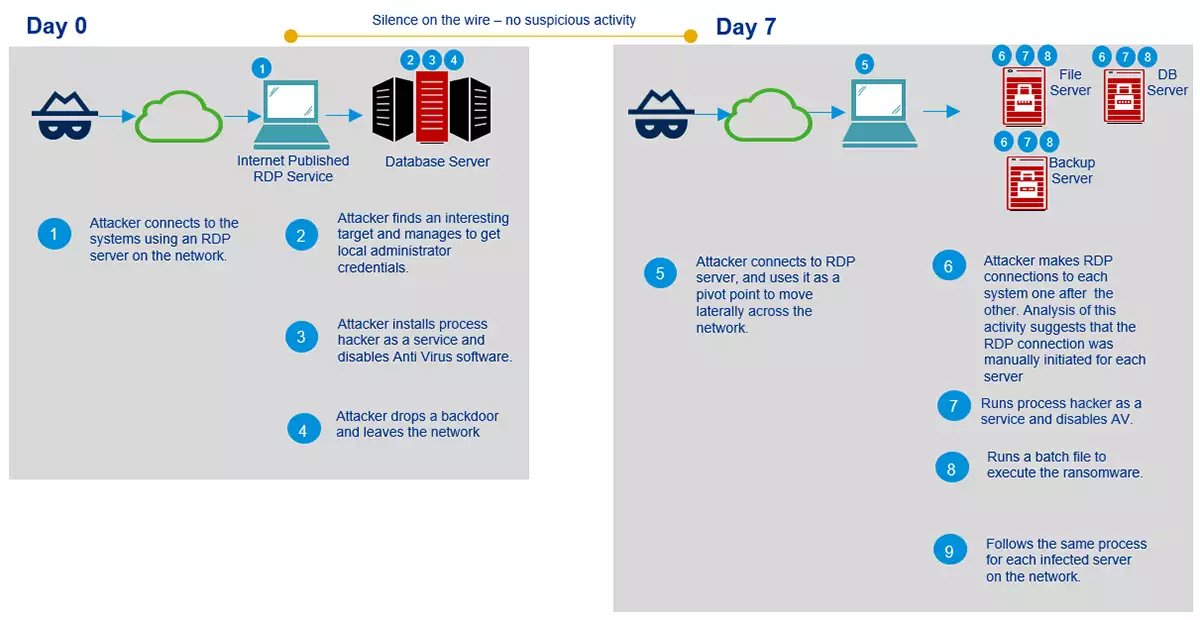

Na początkowych etapach infekcja Tycoonem przebiega jednak bez większych udziwnień – do ataku wykorzystywane są niezabezpieczone serwery RDP, do których włamać można się choćby po wcześniejszym zakupieniu w darknecie bazy danych loginów i haseł. Po spenetrowaniu sieci, Tycoon wykorzystuje na Windowsie Image File Execution Options, a więc klucz w rejestrze używany zazwyczaj do debugowania. Dzięki uzyskanym w ten sposób uprawnieniom możliwe jest wyłączenie oprogramowania antywirusowego z użyciem ProcessHackera.

Na celowniku także systemy linuksowe

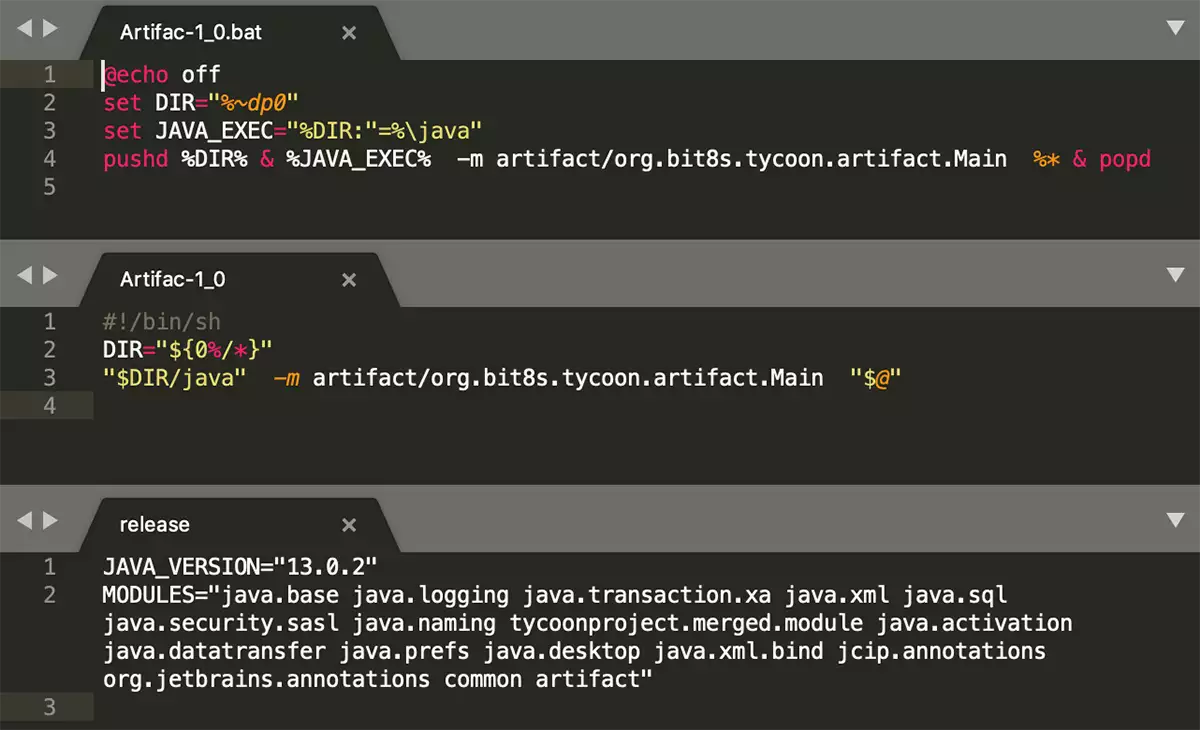

Dzięki zaprezentowanemu wraz z premierą Javy 9 formatowi Jimage możliwa jest ekstrakcja i dekompilacja obrazów Javy. Następnie, po wypakowaniu, ransomware rozpoczyna działanie w efekcie wykonania skryptu. Co ważne, zainfekowane środowiska uruchomieniowe zawierają wersje skrypty w dwóch wariantach – kierowanych na Windowsa oraz Linuksa. Według ekspertów BlackBerry kampania z użyciem ransomware Tycoon może być nakierowana przede wszystkim na linuksowe serwery.

Po wykonaniu złośliwego pliku Tycoon szyfruje pamięci urządzeń w sieci i przechowuje w postaci plików o rozszerzeniach redrum, .grinch and .thanos. Ofiary zmuszane są do wpłaty w bitcoinie, której wysokość zależy od tego, jak szybko skontaktują się z napastnikami. W zamian atakujący obiecują przekazanie kluczy deszyfrujących. Jak dotąd nic nie wskazuje na to, aby Tycoon przynależał do nowego rodzaju kampanii, w której opóźnienia w zapłaceniu okupu grożą ujawnieniem niezaszyfrowanych kopii plików. Więcej informacji znaleźć można na stronach BlackBerry.