Wybuch pandemii zmuszający nas do pracy zdalnej wzbudził bardzo duże zainteresowanie oprogramowaniem służącym do komunikacji, zwłaszcza do wideorozmów. Szybko to zainteresowanie poszerzyło się o kwestię ochrony bezpieczeństwa i prywatności oferowanych przez wspomniane narzędzia. Jeśli ktoś uważa, ze można w tej materii polegać na rekomendacjach amerykańskiej National Security Agency, to ta właśnie przygotowała stosowny raport.

Kryteria NSA dot. bezpieczeństwa pracy zdalnej

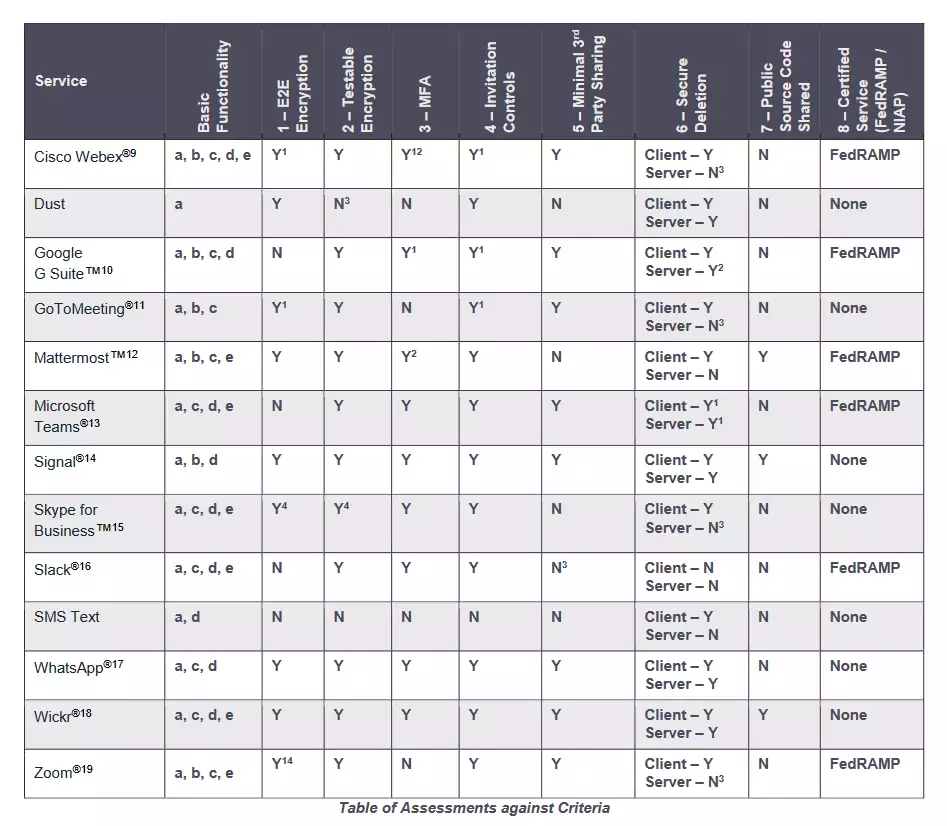

W dokumencie „Wybór i bezpieczne użytkowanie usług służących współpracy w pracy zdalnej” NSA dzieli się kryteriami, jakimi można się kierować przy wyborze bezpiecznych komunikatorów, czy też – co faktycznie lepiej oddaje możliwości dzisiejszych komunikacyjnych kombajnów posiadających często funkcję m.in. dzielenia się plikami czy przeprowadzaniem wieloosobowych rozmów audio i wideo – usług służących współpracy. Według ekspertów amerykańskiej agencji bezpieczny komunikator spełnia dziewięć podstawowych wymogów:

- Dostępność szyfrowania end-to-end.

- Szyfrowanie end-to-end musi wykorzystywać „silne, powszechnie znane i możliwe do testowania” standardy.

- Dostępność uwierzytelniania wieloskładnikowego.

- Użytkownicy powinni widzieć i kontrolować to, kto może połączyć się z trwającą sesją.

- Polityka prywatności nie powinna pozwalać dostawcy usługi na dzielenie się danymi z firmami trzecimi.

- Usługa powinna umożliwiać użytkownikom bezpieczne usunięcie swoich danych.

- Usługa powinna mieć otwarty kod źródłowy.

- Usługa powinna być audytowana lub certyfikowana przez specjalizującą się w tym zakresie firmę o uznanym autorytecie lub instytucję rządową. Gwarancją ma tu być walidacja w programie FEDRAMP.

- Należy unikać usług, które operują (np. przechowują fizycznie dane) w państwach, w których dane mogą być narażone na niebezpieczeństwo.

Trzeba przyznać, że w raporcie opublikowanym przez NSA to ostatnie kryterium wybrzmiewa dość ironicznie. Zwłaszcza, że za takie państwo nie są uznawane Stany Zjednoczone. Niemniej jednak można zgodzić się, że kryteria te są rozsądne i mogą być faktyczną pomocą w ocenie komunikatorów.

Dobre praktyki według NSA

Agencja nie poprzestaje jednak na sformułowaniu kryteriów i doradza także, jak korzystać ze współczesnego oprogramowania telekomunikacyjnego, choć w dużej części rady te stanowią kontynuację kryteriów. NSA sugeruje m.in., by korzystać z oprogramowania spełniającego wymogi rządowe, sygnalizuje też, by zwracać uwagę na źródło pochodzenia aplikacji, tak aby uniknąć phishingu czy niebezpiecznych skutków przejęcia łańcuchów dostaw. Ponadto użytkownicy powinni upewnić się, że szyfrowanie jest włączone, a także korzystać z możliwie jak najbezpieczniejszych kanałów dostarczania zaproszeń. Amerykańskie służby zalecają, by przed rozpoczęciem konferencji i już podczas jej trwania organizator weryfikował, czy uczestniczą w niej tylko pożądane osoby, a także upewnił się, że dane współdzielone są tylko z użytkownikami, którzy powinni mieć do nich dostęp. Ostatnia dobra praktyka – o którym często dziś zapominamy – to upewnienie się, że w fizycznym otoczeniu komputera nie znajdują się urządzenia zdolne do zbierania głosu, nagrywania wideo czy przechwytywania danych.

Biorąc pod uwagę przytoczone kryteria i praktyki, NSA sporządziło tabelę uwzględniającą najpopularniejsze dziś narzędzia do współpracy. Niestety, nie ma co liczyć na to, że którekolwiek z nich spełnia wszystkie warunki. Niezwykle blisko było Cisco Webex, jednak producent nie udostępnia kodu źródłowego programu. Dobry wynik uzyskał także Signal, jednak nie przeszedł on certyfikacji. Eksperci NSA są także zdania, że obsługa E2EE w Zoomie jest częściowa, z czym można się spierać. Wszak albo szyfrowanie jest end-to-end, albo nie. Niewątpliwie jednak z zaleceniami warto się zapoznać. Raport jest dostępny na stronach NSA.