ESET poinformował o znalezieniu groźnej luki w popularnych czipach umożliwiających łączność Wi-Fi produkowanych przez Boradcom oraz Cypress, a zatem głównych dostawców tych komponentów dla ogromnej większości urządzeń mobilnych, łącznie z produktami Apple, smartfonami z Androidem, niektórymi Raspberry Pi, ale też licznymi domowymi urządzeniami sieciowe, np. routery ASUS czy Huawei. Według badaczy ESET zagrożone podatnością nazwaną Kr00K (CVE-2019-15126) mogą być całe miliardy urządzeń różnych producentów.

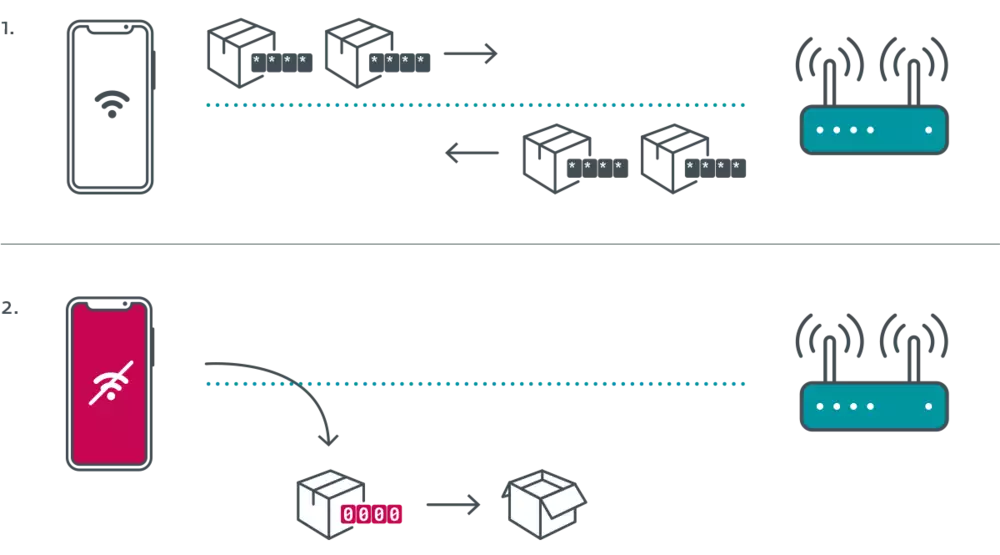

Eksperci z ESET opublikowali na temat Kr00K-a na temat opracowanie, z którego wynika, że podatność ma swoje źródło w błędzie związanym z obsługą szyfrowania WPA2. Krytycznym momentem jest sytuacja, kiedy urządzenie w specyficzny sposób rozłącza się z access pointem: nie poprzez standardowe rozłączenie, lecz np. poprzez połączenie się z innym routerem, po napotkaniu interferencji lub gdy użytkownik wyłączy Wi-Fi bez wcześniejszego rozłączania się z routerem, co przecież każdy z nas robi wiele razy dziennie na swoim smartfonie. Jeśli jedno z urządzeń jest podatne, to niewysłane dane (które miały trafić na urządzenie przed rozłączeniem) przekazywane są do bufora i wysyłane.

Problem w tym, że zamiast klucza wynegocjowanego z routerem urządzenie wykorzystuje do szyfrowania klucz składający się z samych zer. W rezultacie atakujący, któremu uda się wymusić specyficzny typ rozłączenia się z siecią może przechwycić dane zaszyfrowane kluczem składającym się z zer i z dziecinną łatwością uzyskać do nich dostęp. ESET sprawdził, czy scenariusz ataku można odtworzyć w czipach innych producentów (m.in. Qualcomm, Realtek czy Mediatek), ale jak dotąd skuteczność przechwycenia danych potwierdzono wyłącznie w przypadku urządzeń z układami Broadcomu i Cypress. Trudno jednak uznawać to za pocieszenie, gdyż oznacza to nadal miliardy podatnych urządzeń różnej klasy.

Aby przechwycenie danych było możliwe, atakujący musi być w zasięgu podatnego urządzenia, nie zachodzi jednak konieczność włamywania się do samej sieci Wi-Fi. Badacze dowiedli, że zagrożone są sieci wykorzystujące najpopularniejszy dziś standard WPA2 (z CCMP), nie potwierdzono natomiast jak dotąd, czy przechwycenie da się odtworzyć w sieciach zabezpieczonych szyfrowaniem WPA3. Na razie wydanymi łatkami może się pochwalić Apple. Na innych producentów (na liście podatnych smartfonów znajdziemy urządzenia Xiaomi, Samsunga czy Google Pixele) oraz routerów (m.in. ASUS RT—N12, część modeli Huawei) przyjdzie nam jeszcze poczekać.

Więcej informacji znaleźć można w dokumencie opublikowanym przez ESET.