Trasowanie cebulowe pozostaje jednym z najskuteczniejszych metod ukrywania swojej tożsamości w Internecie, stanowiącym wyzywanie nawet dla najszczodrzej finansowanych służb. Według wyciekłej właśnie dokumentacji należącej do rosyjskiej firmy SyTech, trwają intensywne prace nad opracowaniem mechanizmu deanonimizacji sieci Tor. Zleceniodawcą ma być Federalna Służba Bezpieczeństwa Federacji Rosyjskiej.

Dokumenty dotyczące zamówień FSB opublikowała na Twitterze grupa DigitalRevolution, wiele wskazuje na to, że członkowie grupy po prostu włamali się na serwery SyTech, podwykonawcy FSB, i w ten sposób weszli w posiadanie dokumentacji zleceń. Wśród nich znajdziemy między innymi zamówienia na narzędzia, które zautomatyzuje profilowanie użytkowników przez zbieranie danych z serwisów społecznościowych czy na zbadanie zależność runetu od globalnej infrastruktury sieciowej.

Największe zainteresowanie wzbudził jednak dokument, który jasno wskazuje, że FSB zamówiła w firmie SyTech „badania nad możliwością zautomatyzowanego systemu ujawniania ukrytych elementów infrastruktury sieci Tor”. Przedsięwzięcie realizowane jest pod kryptonimem Nautilus-2:

- Cel prac stanowi zbadanie możliwości utworzenia środków automatycznej identyfikacji i analizy ruchu sieci Tor i postawienia hipotez o jej infrastrukturze.

- Uzasadnienie konieczności przeprowadzenia [prac – przyp. red]: aktualnie brakuje skutecznych realizacji środków identyfikowania ruchu z sieci Tor i monitorowania ukrytych elementów jej infrastruktury.

- Podstawowe wymagania taktyczno-techniczne:

- należy zbadać istniejące metody identyfikacji ruchu sieciowego i ocenić możliwość ich aplikacji w kanałach przekazu danych;

- należy opracować metody identyfikacji ruchu sieci Tor i ujawnienia ukrytych elementów jej infrastruktury (wewnętrzne zasoby, niepubliczne węzły, itp.);

- należy opracować metody automatycznego zbioru technicznych informacji o obiektach infrastruktury sieci Tor z ogólnodostępnych źródeł informacji i sieci Internet,

- należy opracować metody automatycznego prowadzenia kart charakterystyki obiektów infrastruktury i monitorowania w niej zmian;

- należy opracować metody automatycznej klasyfikacji materiałów rozpowszechnianych z wykorzystaniem sieci Tor;

- należy utworzyć makietę zautomatyzowanego systemu informacyjnego demonstrującego opracowane rozwiązania naukowo-techniczne.

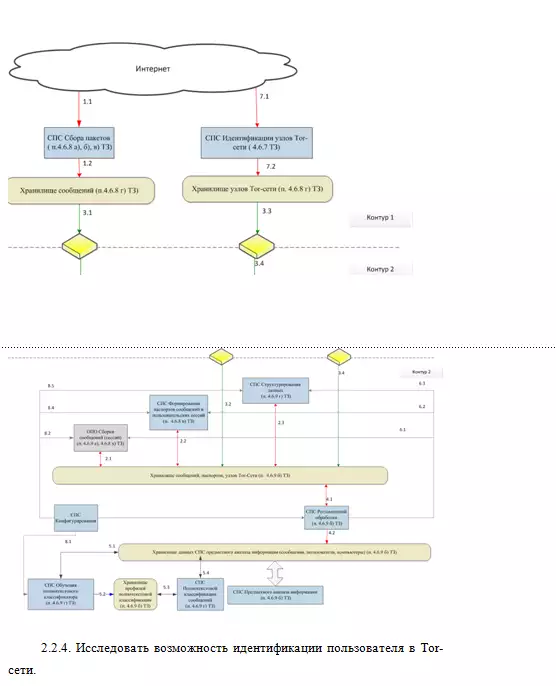

Do włamania na serwery SyTech doszło 13 lipca (miała miejsce nie tylko kradzież danych, ale także podmiana strony głównej firmy), nie wiemy jednak dokładnie, kiedy powstała dokumentacja zamówienia na deanonimizację sieci Tor. O ile samo zamówienie dotyczy zbadania sposobów na deanonimziację, tak załączony do dokumentu przez grupę Digital Revolution schemat prezentuje już konkretne działania: jednym z rozważanych metod „identyfikowania ruchu z sieci Tor i monitorowania ukrytych elementów jej infrastruktury” jest uruchamianie przez Federalną Służbę Bezpieczeństwa własnych węzłów.

Jak zwraca uwagę w obszernym opracowaniu materiałów udostępnionych przez DigitalRevolution rosyjski oddział BBC, na ślad podobnych praktyk natrafili już w 2014 roku naukowcy z Uniwersytetu w Karlstad. Zidentyfikowali oni 19 połączonych ze sobą węzłów Tor, które realizując model ataku man-in-the-middle, mogły służyć identyfikacji użytkowników sieci Tor i analityce ruchu. Aż 18 z tych węzłów zlokalizowanych było w Rosji, co może oznaczać, że zamówienie, przynajmniej częściowo, zostało zrealizowane już 5 lat temu. Dziennikarze rosyjskiego BBC wskazują, że ta sama jest także wersja przeglądarki Tor Browser zarówno w dokumentacji, jak i w przypadku węzłów ujawnionych przed pięcioma laty przez Szwedów.

Warto zwrócić uwagę, że zamówienie FSB wyszczególnia systemy automatycznej identyfikacji nie tylko użytkowników i węzłów, lecz także udostępnianych za pośrednictwem sieci Tor materiałów. Nietrudno wyobrazić sobie system automatycznego haszowania plików, podobny do tego, który opisywały wczesne iteracje Artykułu 11. europejskiej Dyrektywy w sprawie praw autorskich na jednolitym rynku cyfrowym. UE miała początkowo ambicję stworzyć paneuropejską bazę identyfikatorów treści objętych prawem autorskim i w zautomatyzowany sposób usuwać materiały z Sieci niemal natychmiast po publikacji.

Nautlius-2, którego celem ma być deanonimizacja sieci Tor, to tylko jeden z programów badawczych zamówionych przez Federalną Służba Bezpieczeństwa FR. Inne z ujawnionych przez DigitalRevoluion dokumentów dotyczą między innymi systemu nadzoru nad pocztą elektroniczną („Nastawnik”), badań nad zależnościami rosyjskiej sieci od Internetu („Nadzieżda”), wspomnianego systemu profilowania użytkowników sieci społecznościowych („Nautilus”) czy w końcu głębokiej infiltracji sieci Torrent („Nagrada”). Część dokumentów jest datowana – pochodzą one najczęściej z lat 2013-2015. Biorąc pod uwagę ustalenia naukowców z Karlstad, może to oznaczać, że zamówienia – przynajmniej częściowo – zostały już zrealizowane.

Zobacz też: Firefox będzie miał „tryb Tor”? Prace nad rozszerzeniem rozważa administracja sieci